Bewaffnete Angreifer, Cyberattacken, Sabotage durch Innentäter - die Experten müssen viele Szenarien durchspielen, um Verteidigungsstrategien zu entwickeln. Der Tätertyp hat sich über die Jahre gewandelt, neue Techniken wie Computerviren oder Drohen haben das Spektrum erweitert. Wie also schützt man Nuklearanlagen in Zeiten des Terrors?

Hören Sie den Trailer zur Sendung.

Das Manuskript:

Hinter hohen Zäunen steht bei München neben der ältesten die jüngste kerntechnische Anlage der Republik: neben dem Garchinger Atom-Ei der hochmoderne FRM II.

Wachdienst FRM II: "Jetzt die Arme ein bisschen auseinander - perfekt."

Ein Besuch erzeugt einigen Aufwand: Vor dem Einlass steht die Durchsuchung wie bei einer Flughafensicherheitskontrolle.

Tagesschau vom 13.11.2015: "In Paris sind bei mehreren Anschlägen heute Abend mindestens 40 Menschen ums Leben bekommen."

Wachdienst FRM II: "Was haben Sie denn da noch drin? Wahrscheinlich Ihr Zugangsschein. - Ja."

Tagesschau vom 13.11.2015: "In der Nähe des Fußballstadions, in dem am Abend die deutsche Fußballnationalmannschaft gegen Frankreich spielte, gab es mehrere Explosionen. In der Pariser Konzerthalle Bataclan wurden offenbar etwa 100 Menschen als Geiseln genommen. "

Wachdienst FRM II: "Dosimeter, oder? - Ja."

Tagesschau vom 22.13.2016: "Die belgische Hauptstadt Brüssel ist Ziel eines Terrorangriffs geworden. Bei mehreren Anschlägen wurden heute Vormittag mehr als 30 Menschen getötet und etwa 230 verletzt."

Wachdienst FRM II: Einmal umdrehen bitte. Und die Füße leicht auseinander ...

Sabotage am strahlenden Objekt. Atomkraft und Terror. Eine Sendung von Dagmar Röhrlich.

Wachdienst FRM II: "So, bitte schön, einen Moment dauert es noch - dann dürfen Sie da gleich durch die Tür."

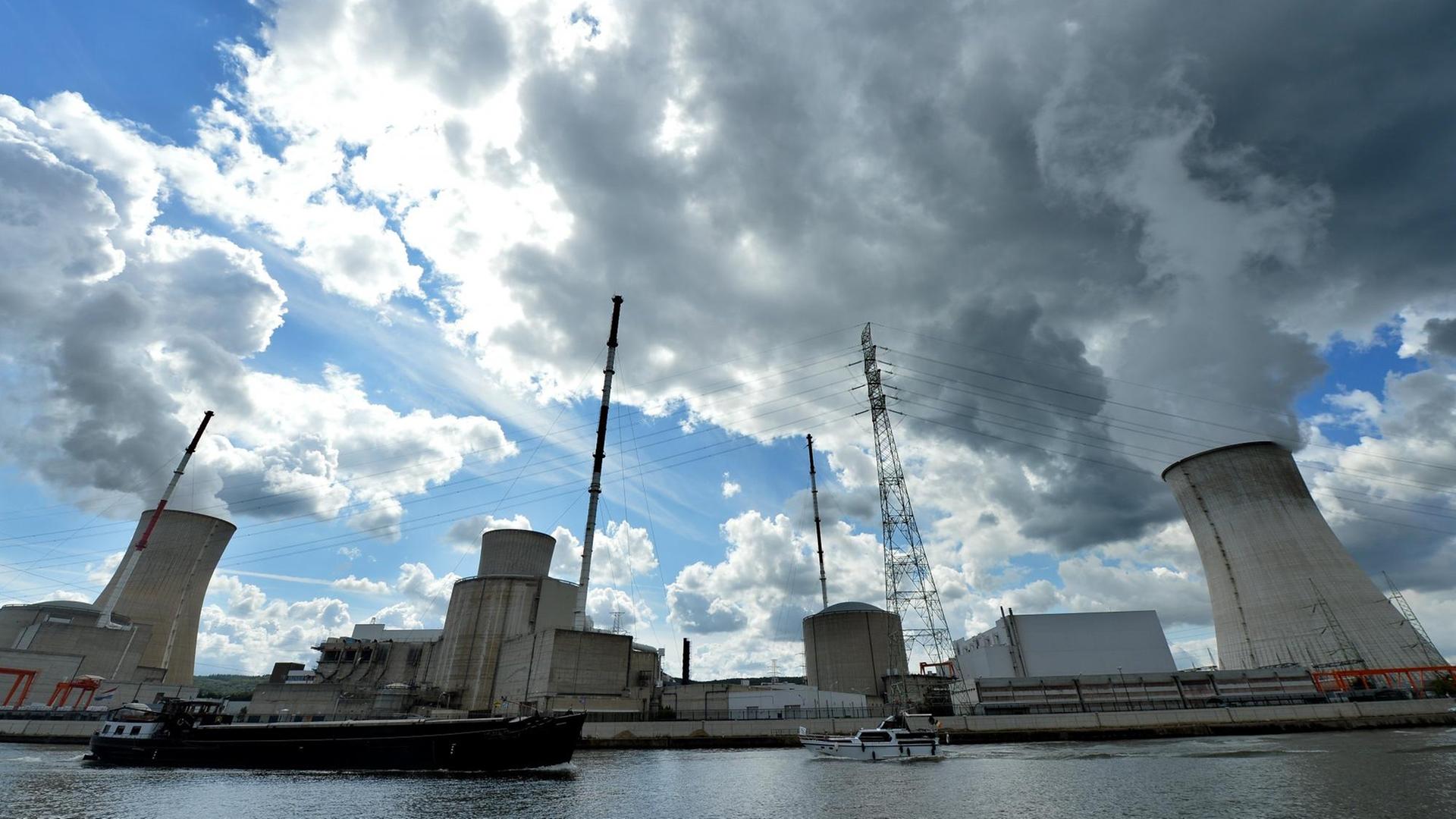

Schwere islamistischen Anschläge haben Europa getroffen. Im Zuge der Ermittlungen stießen Polizisten auf ein Video, das zu neuen Befürchtungen Anlass gibt: Planten IS-Terroristen einen Anschlag auf eine Nuklearanlage? Damit würde der Terror eine neue Stufe erreichen. Derzeit sind weltweit allein im zivilen Bereich rund 440 Reaktorblöcke in Betrieb, 66 im Bau. Dazu kommen etwa 240 Forschungsreaktoren, zu denen auch der FRM II gehört, Wiederaufarbeitungsanlagen und Zwischenlager. Die Frage ist, wie gut das alles gesichert ist - gegen Sabotage, Kriminelle - und Terroristen:

Roger Brunt: "Nuclear security is about preventing deliberate acts which will create a nuclear release of some sort."

Guido Gluschke: "Security, da will man eine Anlage oder nukleares Material schützen ... "

Carl Robichaud: "We are talking about the theft or the sabotage of materials or facilities."

Guido Gluschke: "... damit kein Material entwendet wird auf der einen Seite, und auf der anderen Seite, dass es keine Freisetzungen gibt von irgendwelchen Materialien."

Bewusstsein für die Sicherheit nuklearer Anlagen gibt es schon lange

Lange stand Nuclear Security - die nukleare Sicherung - im Schatten der Nuclear Safety, der nuklearen Sicherheit, also dem Vermeiden von technischen Störungen und Unfällen:

Roger Brunt: "People were very very conscious of the safety aspect."

Das Bewusstsein für die Sicherheit nuklearer Anlagen war in der Branche von Anfang an entwickelt. Es ist fast so, als wäre sie bei den Mitarbeitern - vom Direktor bis zum Tellerwäscher - in die DNA geschrieben. Roger Brunt ist Experte für das Thema nukleare Sicherung. Hier, erzählt er, verhalte sich das Personal ganz anders:

"Meiner Erfahrung nach sehen viele Mitarbeiter auch die Notwendigkeit der nuklearen Sicherung ein, empfinden sie jedoch als lästig. Hätte eine defekte Lampe an der Umzäunung irgendetwas mit der technischen Sicherheit zu tun, würde jeder sie sofort melden. Aber so geht man vorbei und denkt, dass die Wache den Fehler schon beseitigen wird."

In den vergangenen Jahren gab es rund um die Welt eine Reihe von Zwischenfällen, die zeigen, dass unsere Anlagen nicht so gut gesichert sind wie sie sollten. Einer dieser Zwischenfälle ereignete sich im Juli 2012 im Y-12 Complex, einer kerntechnische Anlage der US-National Nuclear Security Administration bei Oak Ridge. Eine Nonne konnte mit zwei anderen Aktivisten auf das Gelände gelangen, auf dem große Mengen an hochangereichertem, waffenfähigem Uran lagerten.

"Die größte Gefahr ist die durch Innentäter"

Megan Rice, damals 82, überwand mit ihren beiden Begleitern die Zäune und Sicherheitssensoren des Y-12-Komplexes. Die drei sprühten Anti-Kriegs-Parolen an die Außenwand des Uranlagers. Erst nach Stunden wurden die Friedensaktivisten von einem Wachmann entdeckt. Nickolas Roth von der Harvard Kennedy School:

"Wir haben auch gesehen, dass einige Terrorgruppen daran interessiert waren zu lernen, mit nuklearem Material umzugehen - für die japanische Aum-Terrorsekte ist das sicher, für Al Qaida ebenfalls und vielleicht gilt es auch für den IS."

"Man ging in den Bedrohungsanalysen lange Zeit von einem Angreifer aus, der nukleares Material stehlen will und deshalb die Anlage mit Waffen oder Sprengsätzen attackiert."

Roger Howsley vom World Institute for Nuclear Security in Wien. Die Attacke von außen steht immer noch auf der Agenda. Doch inzwischen widmen Sicherungsexperten ihre Aufmerksamkeit auch einem zweiten Täter-Typ:

"Die größte Gefahr ist die durch Innentäter: also Mitarbeiter, die einen privilegierten Zutritt haben und eventuell mit Außentätern zusammenarbeiten."

"Wir haben auch gesehen, dass einige Terrorgruppen daran interessiert waren zu lernen, mit nuklearem Material umzugehen - für die japanische Aum-Terrorsekte ist das sicher, für Al Qaida ebenfalls und vielleicht gilt es auch für den IS."

"Man ging in den Bedrohungsanalysen lange Zeit von einem Angreifer aus, der nukleares Material stehlen will und deshalb die Anlage mit Waffen oder Sprengsätzen attackiert."

Roger Howsley vom World Institute for Nuclear Security in Wien. Die Attacke von außen steht immer noch auf der Agenda. Doch inzwischen widmen Sicherungsexperten ihre Aufmerksamkeit auch einem zweiten Täter-Typ:

"Die größte Gefahr ist die durch Innentäter: also Mitarbeiter, die einen privilegierten Zutritt haben und eventuell mit Außentätern zusammenarbeiten."

Cyber-Attacken oder Drohen: Die Angriffsmethoden werden vielfältiger

Carl Robichaud von der Carnegie Corporation in New York. Auch die Methoden werden vielfältiger. Attentäter könnten eine Cyber-Attacke verfolgen oder eine kombinierte Strategie: Erst durch den Cyberangriff Sicherungssysteme abschalten oder Fehlalarme auslösen. Dann eine physische Attacke folgen lassen.

"Drohnen könnten zum Beispiel Angriffe vorbereiten, indem sie unbemerkt Waffen oder Sprengstoff auf das Kraftwerksgelände bringen, die dann von Innentätern abgeholt werden. Oder sie könnten Wachmannschaften ablenken, also einen Einbruch an einer Stelle vortäuschen, um die Wachen dahin zu locken, während auf der anderen Seite der eigentliche Angriff losgeht."

"Drohnen könnten zum Beispiel Angriffe vorbereiten, indem sie unbemerkt Waffen oder Sprengstoff auf das Kraftwerksgelände bringen, die dann von Innentätern abgeholt werden. Oder sie könnten Wachmannschaften ablenken, also einen Einbruch an einer Stelle vortäuschen, um die Wachen dahin zu locken, während auf der anderen Seite der eigentliche Angriff losgeht."

Tom Bielefeld. Er hat in Harvard geforscht und ist heute unabhängiger Experte für Nuklearterrorismus.

"Drohnen müssen unbedingt in Sicherungskonzepte einbezogen werden, von nun an."

Und noch etwas hat sich verändert: Lange konnten sich die Sicherheitsbehörden darauf verlassen, dass Terroristen ihre Anschläge überleben wollten, um weiterzukämpfen. Das ist seit den Ereignissen vom 9. September 2001 in den USA grundlegend anders. Seitdem ist der Selbstmordattentäter der globale "Standard".

"Drohnen müssen unbedingt in Sicherungskonzepte einbezogen werden, von nun an."

Und noch etwas hat sich verändert: Lange konnten sich die Sicherheitsbehörden darauf verlassen, dass Terroristen ihre Anschläge überleben wollten, um weiterzukämpfen. Das ist seit den Ereignissen vom 9. September 2001 in den USA grundlegend anders. Seitdem ist der Selbstmordattentäter der globale "Standard".

Nuklearanlagen sind Teil der kritischen Infrastruktur eines Landes

2002 nahmen im Moskauer Dubrowka-Theater tschetschenische Separatisten 850 Menschen als Geiseln. Im russischen Fernsehen erklärte ihr Anführer, dass es für sie kein Zurück gebe, sie seien gekommen, um zu sterben. Ursprünglich wollten die Attentäter die russische Regierung mit einer schmutzigen Bombe unter Druck setzen. Besorgniserregende Warnschüsse gibt es genug.

Der Blick durchs Fenster auf die Kathedrale von Worcester ist grandios - trotz des wolkenverhangenen Himmels. Seit Roger Brunt pensioniert ist, trifft man ihn oft hier in seinem Heimbüro. Brunt war Direktor des Office for Civil Nuclear Security. In seine Zeit fiel die Einführung eines modernen Regelwerks für nukleare Sicherung in Großbritannien.

Details könne er nicht preisgeben, aber allgemein über die Abläufe sprechen, daran sei nichts Geheimes, erklärt Brunt, der heute ein gefragter Berater in Sachen Nukleare Sicherung ist. Zu seinen Kunden gehört auch der Generalsekretär der IAEA, der Internationalen Atomenergiebehörde in Wien.

Nuklearanlagen sind Teil der kritischen Infrastruktur eines Landes, müssen besonders vor Attacken geschützt werden. Da sich die Bedrohungslage verändert, müssen Strategien zur Gegenwehr weiterentwickelt und angepasst werden.

Roger Brunt: "Als ich 2004 die Aufsichtsbehörde übernahm, galt ein bewaffneter Angriff auf ein Kernkraftwerk als größte anzunehmende Bedrohung. Eine der ersten Fragen, die ich damals stellte, war: Okay, wenn dem so ist, wie haltet ihr so etwas auf? Man sagte uns: Wir rufen die lokale Polizei. Nehmen wir das Kernkraftwerk Sizewell in Suffolk. Die Anlage liegt an der Küste, und die bewaffnete Einsatztruppe der Polizei ist etwa 80 Kilometer entfernt stationiert. Wie lange würde es dauern, bis sie vor Ort ist? Die Antwort ist: zu lange."

Der Blick durchs Fenster auf die Kathedrale von Worcester ist grandios - trotz des wolkenverhangenen Himmels. Seit Roger Brunt pensioniert ist, trifft man ihn oft hier in seinem Heimbüro. Brunt war Direktor des Office for Civil Nuclear Security. In seine Zeit fiel die Einführung eines modernen Regelwerks für nukleare Sicherung in Großbritannien.

Details könne er nicht preisgeben, aber allgemein über die Abläufe sprechen, daran sei nichts Geheimes, erklärt Brunt, der heute ein gefragter Berater in Sachen Nukleare Sicherung ist. Zu seinen Kunden gehört auch der Generalsekretär der IAEA, der Internationalen Atomenergiebehörde in Wien.

Nuklearanlagen sind Teil der kritischen Infrastruktur eines Landes, müssen besonders vor Attacken geschützt werden. Da sich die Bedrohungslage verändert, müssen Strategien zur Gegenwehr weiterentwickelt und angepasst werden.

Roger Brunt: "Als ich 2004 die Aufsichtsbehörde übernahm, galt ein bewaffneter Angriff auf ein Kernkraftwerk als größte anzunehmende Bedrohung. Eine der ersten Fragen, die ich damals stellte, war: Okay, wenn dem so ist, wie haltet ihr so etwas auf? Man sagte uns: Wir rufen die lokale Polizei. Nehmen wir das Kernkraftwerk Sizewell in Suffolk. Die Anlage liegt an der Küste, und die bewaffnete Einsatztruppe der Polizei ist etwa 80 Kilometer entfernt stationiert. Wie lange würde es dauern, bis sie vor Ort ist? Die Antwort ist: zu lange."

Betreiber bezahlen bewaffnete Eingreiftruppen zum Schutz der Anlagen

Und so bezahlen inzwischen die Betreiber bewaffnete Eingreiftruppen der Civil Nuclear Constabulary Police Force, die die Anlagen schützen. Seit 9/11 sei überall in der Welt viel Zeit und Energie in die "klassische" Verteidigung geflossen: in Zäune, Wachen und Pistolen. Da jedoch bei der nuklearen Sicherung jede Nation ihre eigenen Antworten findet, lief die Fortentwicklung von Land zu Land durchaus unterschiedlich ab. So schrecken Kanada und die USA potenzielle Täter schon lange durch mit Sturmgewehren bewaffnete und gut trainierte Einheiten ab. In Deutschland tragen Wachen seit 1977 Pistolen. In Belgien ist das erst seit Kurzem der Fall.

Eigene Strategien entwickelt auch jedes Land, wenn es um die Bedrohung durch Innentäter geht - seien es eingeschleuste Terroristen, radikalisierte Mitarbeiter oder "schlicht" Saboteure wie jener Mitarbeiter, der im August 2014 im belgischen Kernkraftwerk Doel ein Ventil öffnete. Innerhalb von 37 Minuten flossen 65.000 Liter Öl aus. Die Turbine überhitzte, schaltete sich ab. Die Höhe des Schadens: 200 Millionen Dollar. Bis heute ist der Fall nicht aufgeklärt.

Roger Brunt: "In Großbritannien durchläuft jeder künftige Angestellte oder Auftragnehmer in der Nuklearindustrie eine Sicherheitsüberprüfung, die umso intensiver wird, je näher man an den Reaktor oder das radioaktive Material herankommen soll. Diese Überprüfungen laufen beim Verteidigungsministerium und greifen tief in die Privatsphäre ein, beziehen unangenehme Aspekte ein wie Scheidungen oder Schulden. Aber es geht nicht anders."

Roger Brunt: "In Großbritannien durchläuft jeder künftige Angestellte oder Auftragnehmer in der Nuklearindustrie eine Sicherheitsüberprüfung, die umso intensiver wird, je näher man an den Reaktor oder das radioaktive Material herankommen soll. Diese Überprüfungen laufen beim Verteidigungsministerium und greifen tief in die Privatsphäre ein, beziehen unangenehme Aspekte ein wie Scheidungen oder Schulden. Aber es geht nicht anders."

Intensive Überprüfung der Mitarbeiter bringt keine vollständige Sicherheit

Überprüfungen bringen keine vollständige Sicherheit. Im Zuge der Ermittlungen von Doel etwa stieß die Polizei auf einen Mitarbeiter, der alle Sicherheitsüberprüfungen bestanden und Zugang zum Reaktor erhalten hatte. Danach hatte er sich schnell radikalisiert und starb als IS-Kämpfer in Syrien. Auch solche Entwicklungen müsse man einkalkulieren:

Roger Brunt: "Wir verpflichten das Management, alle Personen im Blick zu behalten. Man muss den Flurfunk kennen, wissen, wenn jemand unter Druck steht, etwas Dummes anstellen könnte. Als ich noch für die Aufsichtsbehörde gearbeitet habe, führte ich deshalb viele Gespräche mit Gewerkschaftsvertretern. Sie waren harte Verhandlungspartner, aber angesichts der potenziellen Konsequenzen sahen sie die Notwendigkeit."

Anton Kastenmüller: "Jetzt stehen wir in der Neutronenleiterhalle."

Roger Brunt: "Wir verpflichten das Management, alle Personen im Blick zu behalten. Man muss den Flurfunk kennen, wissen, wenn jemand unter Druck steht, etwas Dummes anstellen könnte. Als ich noch für die Aufsichtsbehörde gearbeitet habe, führte ich deshalb viele Gespräche mit Gewerkschaftsvertretern. Sie waren harte Verhandlungspartner, aber angesichts der potenziellen Konsequenzen sahen sie die Notwendigkeit."

Anton Kastenmüller: "Jetzt stehen wir in der Neutronenleiterhalle."

Der FRM II in Garching ist ein Reaktor, der Neutronen erzeugt für die Forschung. Experimente füllen die ganze Halle:

"Was man hier ganz gut sieht, da unten diese blauen Röhren, das sind Neutronenleiter, die kommen aus dieser Richtung."

Direktor Anton Kastenmüller weist in Richtung Reaktor. Der befindet sich irgendwo dort hinter dicken Betonmauern.

"Die Personen, die sich hier aufhalten, haben keine Chance, in diesen Bereich da drüben zu kommen."

Anders als in einem Kernkraftwerk arbeiten in einem Forschungsreaktor außer der Betriebsmannschaft ständig "Messgäste": Forscher aus aller Herren Länder.

"Man hat die Raumbereiche, in denen die Experimente stattfinden, konsequent und strikt von den betrieblichen Bereichen getrennt."

"Was man hier ganz gut sieht, da unten diese blauen Röhren, das sind Neutronenleiter, die kommen aus dieser Richtung."

Direktor Anton Kastenmüller weist in Richtung Reaktor. Der befindet sich irgendwo dort hinter dicken Betonmauern.

"Die Personen, die sich hier aufhalten, haben keine Chance, in diesen Bereich da drüben zu kommen."

Anders als in einem Kernkraftwerk arbeiten in einem Forschungsreaktor außer der Betriebsmannschaft ständig "Messgäste": Forscher aus aller Herren Länder.

"Man hat die Raumbereiche, in denen die Experimente stattfinden, konsequent und strikt von den betrieblichen Bereichen getrennt."

Backgroundchecks helfen nicht bei schneller Radikalisierung

In die haben nur Angestellte Zutritt. Für sie und für die Messgäste greift gleichermaßen die "Atomrechtliche Zuverlässigkeitsüberprüfungs-Verordnung":

"Da wird an allen Wohnsitzen der letzten zehn Jahre werden Akten geprüft, ein übliches administratives Vorlaufverfahren."

Die Aufsichtsbehörde fordert dafür diverse Unterlagen an: vom Bundeskriminalamt oder der Personenfahndungsdatei, vom Staats- oder vom Verfassungsschutz.

"Diese Überprüfung wird regelmäßig wiederholt durch die Aufsichtsbehörde, das ist kein einmaliger Vorgang, sondern wird regelmäßig aktualisiert."

Zwischen den Überprüfungen liegen in Deutschland ein paar Jahre. In England zwölf Monate. Ein Problem haben beide:

"BKA und Verfassungsschutz haben vor kurzem die Biografien von einigen hundert Leuten näher untersucht, die von Deutschland aus nach Syrien gegangen sind, um sich dort dem IS anzuschließen. Bei rund der Hälfte dieser Leute war ein Jahr vor ihrer Abreise noch gar kein Zeichen für radikale Einstellungen erkennbar. Wenn Radikalisierung heute so schnell passiert – innerhalb eines Jahres – dann hat man praktisch keine Chance, das mit den normalen Verfahren für Backgroundchecks zu erkennen."

Die Aufsichtsbehörde fordert dafür diverse Unterlagen an: vom Bundeskriminalamt oder der Personenfahndungsdatei, vom Staats- oder vom Verfassungsschutz.

"Diese Überprüfung wird regelmäßig wiederholt durch die Aufsichtsbehörde, das ist kein einmaliger Vorgang, sondern wird regelmäßig aktualisiert."

Zwischen den Überprüfungen liegen in Deutschland ein paar Jahre. In England zwölf Monate. Ein Problem haben beide:

"BKA und Verfassungsschutz haben vor kurzem die Biografien von einigen hundert Leuten näher untersucht, die von Deutschland aus nach Syrien gegangen sind, um sich dort dem IS anzuschließen. Bei rund der Hälfte dieser Leute war ein Jahr vor ihrer Abreise noch gar kein Zeichen für radikale Einstellungen erkennbar. Wenn Radikalisierung heute so schnell passiert – innerhalb eines Jahres – dann hat man praktisch keine Chance, das mit den normalen Verfahren für Backgroundchecks zu erkennen."

Sagt Nuklearterrorismusexperte Tom Bielefeld. Und er macht auf eine weitere Lücke aufmerksam:

"Auch die strengsten Mitarbeiterkontrollen helfen Ihnen nicht weiter, wenn Terroristen beispielsweise Familien als Geiseln nehmen. In so einer Situation kann dann auch der zuverlässigste Kollege zum Innentäter werden. In der Nuklearindustrie ist das schon mal vorgekommen, Anfang der 1980er-Jahre in Spanien."

"Auch die strengsten Mitarbeiterkontrollen helfen Ihnen nicht weiter, wenn Terroristen beispielsweise Familien als Geiseln nehmen. In so einer Situation kann dann auch der zuverlässigste Kollege zum Innentäter werden. In der Nuklearindustrie ist das schon mal vorgekommen, Anfang der 1980er-Jahre in Spanien."

"Industrie 4.0 haben wir hier nicht"

Anton Kastenmüller: "Und jetzt sehen‘s den Blick in die Reaktorhalle von ganz oben im Gebäude."

Unter uns der blau beleuchtete Schwimmbadreaktor des FRM II, in dessen Kern ein einzelnes Brennelement mit hochangereichertem Uran steckt:

"Links, das Reaktorbecken, dann eine Trennwand dazwischen, da steht jetzt gerade die blaue Handhabungsbrücke da drüber, und rechts das Absetz- oder Abklingbecken für die abgebrannten Brennelemente."

Neben dem Becken: Computer! Mit dem Internet verbunden sind die nicht, antwortet Objektsicherungsbeauftragter Ralf Brosche auf die Frage nach der IT-Sicherheit:

"Das ist stand alone, der betriebliche Teil des Reaktors."

Der Garchinger Forschungsreaktor ist eine moderne Anlage mit digitaler Leittechnik: Alles läuft über Automatisierungssysteme, die in einem speziell gesicherten Bereich untergebracht sind.

"Industrie 4.0 haben wir hier nicht, ich kann jetzt nicht von meinem Handy aus schauen, wie gerade das Zutrittskontrollsystem arbeitet. Das geht nicht, da muss ich in den Keller gehen, um das anzuschauen. Mit Keller meine ich den gesicherten Bereich der Sicherungszentrale. Wir müssen dazu an den Einzelplatzrechner im Keller gehen, um das dort zu machen."

Unter uns der blau beleuchtete Schwimmbadreaktor des FRM II, in dessen Kern ein einzelnes Brennelement mit hochangereichertem Uran steckt:

"Links, das Reaktorbecken, dann eine Trennwand dazwischen, da steht jetzt gerade die blaue Handhabungsbrücke da drüber, und rechts das Absetz- oder Abklingbecken für die abgebrannten Brennelemente."

Neben dem Becken: Computer! Mit dem Internet verbunden sind die nicht, antwortet Objektsicherungsbeauftragter Ralf Brosche auf die Frage nach der IT-Sicherheit:

"Das ist stand alone, der betriebliche Teil des Reaktors."

Der Garchinger Forschungsreaktor ist eine moderne Anlage mit digitaler Leittechnik: Alles läuft über Automatisierungssysteme, die in einem speziell gesicherten Bereich untergebracht sind.

"Industrie 4.0 haben wir hier nicht, ich kann jetzt nicht von meinem Handy aus schauen, wie gerade das Zutrittskontrollsystem arbeitet. Das geht nicht, da muss ich in den Keller gehen, um das anzuschauen. Mit Keller meine ich den gesicherten Bereich der Sicherungszentrale. Wir müssen dazu an den Einzelplatzrechner im Keller gehen, um das dort zu machen."

Das Internet reicht bis ins Verwaltungssystem. Dann aber geht es nicht weiter. Eine Luftschnittstelle, wie es in Insiderkreisen heißt, trennt es vom Netzwerk des Reaktors. Das schafft ein hohes Maß an Sicherheit, sollte man meinen. Tatsächlich aber reichen USB-Stick oder Wartungsnotebook aus, um die Hürde zu überwinden.

"Die Digitalisierung kriecht in die Anlagen"

2016 fiel bei einer Revision im bayerischen Kernkraftwerk Gundremmingen Büroschadsoftware auf einer Brennelementlademaschine auf: der Virus "W32.Ramnit" und der Wurm "Conficker". Wahrscheinlich waren Virus und Wurm Jahre zuvor bei einer Nachrüstung unbemerkt über einen nicht überprüften USB-Stick in die Anlage gelangt.

In seinem Büro in Worcester hat es Sicherungsberater Roger Brunt ständig mit dem Cyberproblem zu tun. Das Thema fasziniert und beschäftigt ihn. Als Autor war er am Chatham-Report beteiligt, den der britische Think-Tank Chatham-House gerade herausgegeben hat:

"Wir sind derzeit in der Situation, dass es einige sehr, sehr clevere Programme und einige ganz besondere Angriffspunkte gibt, die Hacker ausnutzen könnten."

Cyber-Security gehe jeden Betreiber etwas an, sagt Brunt. Neue Nuklearanlagen werden durch oft speziell entwickelte digitale Leittechnik gesteuert, bei der Computersysteme den Reaktor softwarebasiert steuern. Doch auch die Betreiber alter Reaktoren aus der Zeit vor dem Internet, in denen Leiterplatten logische Schaltungen realisieren, die Sensoren und Aktoren einer Anlage überwachen und steuern, können sich nicht zurücklehnen:

"Die Digitalisierung kriecht in die Anlagen. Wer heute denkt, dass sein Kernkraftwerk nicht mit dem Internet verbunden ist, irrt. Es stimmt einfach nicht."

"Wir sind derzeit in der Situation, dass es einige sehr, sehr clevere Programme und einige ganz besondere Angriffspunkte gibt, die Hacker ausnutzen könnten."

Cyber-Security gehe jeden Betreiber etwas an, sagt Brunt. Neue Nuklearanlagen werden durch oft speziell entwickelte digitale Leittechnik gesteuert, bei der Computersysteme den Reaktor softwarebasiert steuern. Doch auch die Betreiber alter Reaktoren aus der Zeit vor dem Internet, in denen Leiterplatten logische Schaltungen realisieren, die Sensoren und Aktoren einer Anlage überwachen und steuern, können sich nicht zurücklehnen:

"Die Digitalisierung kriecht in die Anlagen. Wer heute denkt, dass sein Kernkraftwerk nicht mit dem Internet verbunden ist, irrt. Es stimmt einfach nicht."

Chatham-Report: Risikoanalysen der Nuklearindustrie könnten unzureichend sein

Oft sei das Bewusstsein, wo überall "Cyber" steckt, unterentwickelt - und der Schutz der Luftschnittstelle werde überschätzt. So lautet ein Fazit des Chatham-Reports: Die Risikoanalysen der Nuklearindustrie könnten unzureichend sein. Attacken würden nur selten bekannt gemacht, Austausch und Zusammenarbeit mit Anlagenbauern oder Betreibern kaum gepflegt. In vielen Ländern fehlten die atomrechtlichen Standards für Cybersicherheit oder würden gerade erst umgesetzt:

"Ein Teil des Problems ist, dass die Mitarbeiter in den Nuklearanlagen oft ältere, erfahrene Ingenieure und Techniker sind, die sich plötzlich diesen langhaarigen Cyber-Geeks gegenübersehen, die den ganzen Tag am Pool sitzen und T-Shirts tragen und ihnen sagen, sie hätten ein Problem."

Zu den Experten dieser "Geek"-Welt gehört Guido Gluschke. Kein am Pool sitzender T-Shirt-Träger, sondern Direktor des Institute for Security and Safety an der TH Brandenburg und permanent rund um die Welt unterwegs. Im Anzug hält er Vorträge, erklärt, berät. Denn das Thema beschäftigt inzwischen Industrie, Aufsichtsbehörden, die IAEA, die EU, selbst die Nato:

"Man muss sehen, dass eigentlich das Thema Cyber-Security in nuklearen Anlagen seit StuxNet wirklich an Bedeutung zugenommen hat."

Den StuxNet-Wurm haben wahrscheinlich US-amerikanische und israelische Experten entwickelt - für den Angriff auf ein speziell entwickeltes Kontrollsystem für industrielle Prozesse. 2010 wurde er in einer iranischen Urananreicherungsanlage entdeckt. Dorthin gelangt war er wohl über ein Wartungsnotebook oder einen USB-Stick. Gegen solche staatlichen Angriffe hilft keine Antivirensoftware.

Und so fragen sich seit der Identifizierung von StuxNet Experten wie Guido Gluschke, ob ähnliche Angriffe auf die Leittechnik von Kernkraftwerke gestartet werden könnten. Doch schon weit diesseits staatlicher Aktionen ist die Sicherheit einer Luftschnittstelle nur eine Illusion:

"Beispielsweise gab es einen Vorfall 2013 im Monju-Reaktor in Japan. Dort hat man Internetverbindungen im Kontrollraum benutzt, dort sind Daten abgeflossen nach außen, vermutlich durch eine absichtliche Handlung."

"Ein Teil des Problems ist, dass die Mitarbeiter in den Nuklearanlagen oft ältere, erfahrene Ingenieure und Techniker sind, die sich plötzlich diesen langhaarigen Cyber-Geeks gegenübersehen, die den ganzen Tag am Pool sitzen und T-Shirts tragen und ihnen sagen, sie hätten ein Problem."

Zu den Experten dieser "Geek"-Welt gehört Guido Gluschke. Kein am Pool sitzender T-Shirt-Träger, sondern Direktor des Institute for Security and Safety an der TH Brandenburg und permanent rund um die Welt unterwegs. Im Anzug hält er Vorträge, erklärt, berät. Denn das Thema beschäftigt inzwischen Industrie, Aufsichtsbehörden, die IAEA, die EU, selbst die Nato:

"Man muss sehen, dass eigentlich das Thema Cyber-Security in nuklearen Anlagen seit StuxNet wirklich an Bedeutung zugenommen hat."

Den StuxNet-Wurm haben wahrscheinlich US-amerikanische und israelische Experten entwickelt - für den Angriff auf ein speziell entwickeltes Kontrollsystem für industrielle Prozesse. 2010 wurde er in einer iranischen Urananreicherungsanlage entdeckt. Dorthin gelangt war er wohl über ein Wartungsnotebook oder einen USB-Stick. Gegen solche staatlichen Angriffe hilft keine Antivirensoftware.

Und so fragen sich seit der Identifizierung von StuxNet Experten wie Guido Gluschke, ob ähnliche Angriffe auf die Leittechnik von Kernkraftwerke gestartet werden könnten. Doch schon weit diesseits staatlicher Aktionen ist die Sicherheit einer Luftschnittstelle nur eine Illusion:

"Beispielsweise gab es einen Vorfall 2013 im Monju-Reaktor in Japan. Dort hat man Internetverbindungen im Kontrollraum benutzt, dort sind Daten abgeflossen nach außen, vermutlich durch eine absichtliche Handlung."

Cyber-Security hat an Bedeutung gewonnen

Ein Mitarbeiter hatte auf einem Rechner im Kontrollraum den Mediaplayer einer südkoreanischen Firma aktualisiert - und dabei einen Trojaner eingeschleust. 42.000 E-Mails flossen ab und Berichte über das Mitarbeitertraining - vielleicht an den chinesischen Geheimdienst, den nordkoreanischen oder eine ganz andere Partei. Das Problem: Digitale Leittechnik wird nicht mit Sicherheitsfunktionen entwickelt:

"Wenn man solche Systeme einsetzt, muss man sie einbetten in eine Sicherheitsarchitektur, die es Hackern nicht erlaubt, an solche Systeme heranzukommen und Manipulationen vorzunehmen."

Das Thema Software kann in einer Nuklearanlage beliebig schwierig werden. Denn es ist auch eine Frage für die Atomaufsicht:

"Wenn das System im Büroeinsatz ist, dann wird das genauso upgedated wie sonst auch. Je näher Sie sozusagen an die reaktornahe Zone kommen, desto umfangreicher werden die Tests und desto schwieriger wird auch das Update. Das ist zum Teil in Eigenverantwortung der Betreiber an bestimmten Stellen. Und dann, sobald es im Prinzip eine Safety-Relevanz hat, in dem Moment sind dann die Behörden als Gutachter mit im Boot."

"Wenn man solche Systeme einsetzt, muss man sie einbetten in eine Sicherheitsarchitektur, die es Hackern nicht erlaubt, an solche Systeme heranzukommen und Manipulationen vorzunehmen."

Das Thema Software kann in einer Nuklearanlage beliebig schwierig werden. Denn es ist auch eine Frage für die Atomaufsicht:

"Wenn das System im Büroeinsatz ist, dann wird das genauso upgedated wie sonst auch. Je näher Sie sozusagen an die reaktornahe Zone kommen, desto umfangreicher werden die Tests und desto schwieriger wird auch das Update. Das ist zum Teil in Eigenverantwortung der Betreiber an bestimmten Stellen. Und dann, sobald es im Prinzip eine Safety-Relevanz hat, in dem Moment sind dann die Behörden als Gutachter mit im Boot."

Cybersicherheit ist im deutschen Atomrecht angekommen

Die Atomaufsicht, Nuklearanlagen und IT: Da prallen Welten aufeinander. In der IT wird ständig ausgetauscht, Updates kommen alle paar Wochen. Im Nuklearbereich jedoch muss nach jedem Update garantiert sein, dass die Funktionalität noch gewährleistet ist:

"Das kann ich aber nur durch aufwendige Tests. Bei so komplexer Software kann man nicht eben schnell testen, und innerhalb von drei, vier Tagen kann ich das einspielen. Bei Nuklearanlagen haben Sie Genehmigungsprozesse, die teilweise Jahre dauern. Da sind Sie dann 10, 20, 30, 40 Patchstellen dahinter. Das heißt, so wie wir IT im Moment entwickeln, funktioniert das definitiv nicht mehr mit kritischen Infrastrukturen."

Immerhin: In Deutschland ist Cybersicherheit im Atomrecht angekommen. Andere Länder wie China oder Russland arbeiten noch an Regelungen. Eine der zentralen Fragen: Auf welcher Ebene findet eigentlich welche Verteidigung statt?

"Also bis zu welchem Grad muss ein Betreiber verteidigen, ab welchem Angriffsniveau müsste der Staat ins Boot kommen, wie ist das in terroristischen oder militärischen Fällen, wie das in der physischen Welt ist, und wann wird im Prinzip ein Verteidigungsbündnis ausgerufen? Dann käme die Nato ins Boot."

Wie groß könnte der Schaden werden? Bislang richteten Saboteure nur Sachschäden an. Doch die Gedankenspiele reichen weiter: vom zerstörten Notstromaggregat bis hin zur Kernschmelze.

"Man muss leider sagen, dass technisch versierte Terroristen ein Kernkraftwerk auch so schwer beschädigen könnten, dass es havariert. Das ist aber natürlich kein Kinderspiel und ist auch viel komplizierter als die Herstellung einer primitiven 'schmutzigen Bombe' - aber möglich ist es."

"Das kann ich aber nur durch aufwendige Tests. Bei so komplexer Software kann man nicht eben schnell testen, und innerhalb von drei, vier Tagen kann ich das einspielen. Bei Nuklearanlagen haben Sie Genehmigungsprozesse, die teilweise Jahre dauern. Da sind Sie dann 10, 20, 30, 40 Patchstellen dahinter. Das heißt, so wie wir IT im Moment entwickeln, funktioniert das definitiv nicht mehr mit kritischen Infrastrukturen."

Immerhin: In Deutschland ist Cybersicherheit im Atomrecht angekommen. Andere Länder wie China oder Russland arbeiten noch an Regelungen. Eine der zentralen Fragen: Auf welcher Ebene findet eigentlich welche Verteidigung statt?

"Also bis zu welchem Grad muss ein Betreiber verteidigen, ab welchem Angriffsniveau müsste der Staat ins Boot kommen, wie ist das in terroristischen oder militärischen Fällen, wie das in der physischen Welt ist, und wann wird im Prinzip ein Verteidigungsbündnis ausgerufen? Dann käme die Nato ins Boot."

Wie groß könnte der Schaden werden? Bislang richteten Saboteure nur Sachschäden an. Doch die Gedankenspiele reichen weiter: vom zerstörten Notstromaggregat bis hin zur Kernschmelze.

"Man muss leider sagen, dass technisch versierte Terroristen ein Kernkraftwerk auch so schwer beschädigen könnten, dass es havariert. Das ist aber natürlich kein Kinderspiel und ist auch viel komplizierter als die Herstellung einer primitiven 'schmutzigen Bombe' - aber möglich ist es."

Hinweise, dass Dschihaddisten Nuklearanlagen im Visier haben

Dass Angriffe schwierig sind, verringert ihre "Eintrittswahrscheinlichkeit". Gleichzeitig erhöht es die Versuchung, an der falschen Stelle zu sparen:

Tom Bielefeld: "Erdbeben suchen sich ihre Ziele ja nicht bewusst aus, Terroristen hingegen handeln bewusst und können sich ihre Ziele auch im Prinzip so aussuchen, dass sie Anlagen angreifen, die schlechter gesichert sind als andere."

Carl Robichaud: "Wir wissen, dass Al Qaida mit pakistanischen Nuklearforschern im Gespräch war und an Material kommen wollte. Wir wissen, dass die Aum-Sekte in Australien Uran abbauen wollte. Beides hatte keinen Erfolg, aber beide Organisationen gingen durchdacht vor und konnten Personen mit Sachverstand anziehen."

Welche Ambitionen der IS hegt, dazu sind die Geheimdienstinformationen nicht öffentlich. Doch es gibt in terroristischen Gruppen durchaus Ingenieure und Techniker. Und es liegen Hinweise vor, dass Dschihaddisten Nuklearanlagen im Visier haben.

Tom Bielefeld: "Nach den Anschlägen wurde in Belgien ja erstmals die höchste Terrorwarnstufe ausgerufen, und das hieß für die Nuklearindustrie, dass die Anlagen zunächst mit reduzierter Besetzung gefahren werden mussten. Also alle Mitarbeiter, die nicht zwingend für den Betrieb erforderlich waren, auch die von Fremdfirmen, wurden heimgeschickt."

Im März 2016, nach den Anschlägen von Brüssel, nahm die Polizei Ermittlungen auf – und fand Hinweise auf weitergehende Pläne. Zwei der Selbstmordattentäter hatten den Direktor des belgischen Nuklearforschungszentrums und seine Familie im Visier. Was die Täter planten, ist unbekannt.

Roger Howsley: "This is a risk I don't think we should deny it or pretend the risk does not exist."

Carl Robichaud: "Wir wissen, dass Al Qaida mit pakistanischen Nuklearforschern im Gespräch war und an Material kommen wollte. Wir wissen, dass die Aum-Sekte in Australien Uran abbauen wollte. Beides hatte keinen Erfolg, aber beide Organisationen gingen durchdacht vor und konnten Personen mit Sachverstand anziehen."

Welche Ambitionen der IS hegt, dazu sind die Geheimdienstinformationen nicht öffentlich. Doch es gibt in terroristischen Gruppen durchaus Ingenieure und Techniker. Und es liegen Hinweise vor, dass Dschihaddisten Nuklearanlagen im Visier haben.

Tom Bielefeld: "Nach den Anschlägen wurde in Belgien ja erstmals die höchste Terrorwarnstufe ausgerufen, und das hieß für die Nuklearindustrie, dass die Anlagen zunächst mit reduzierter Besetzung gefahren werden mussten. Also alle Mitarbeiter, die nicht zwingend für den Betrieb erforderlich waren, auch die von Fremdfirmen, wurden heimgeschickt."

Im März 2016, nach den Anschlägen von Brüssel, nahm die Polizei Ermittlungen auf – und fand Hinweise auf weitergehende Pläne. Zwei der Selbstmordattentäter hatten den Direktor des belgischen Nuklearforschungszentrums und seine Familie im Visier. Was die Täter planten, ist unbekannt.

Roger Howsley: "This is a risk I don't think we should deny it or pretend the risk does not exist."