„Wenn wir in einem Krieg, einem echten Krieg, mit einer Großmacht enden, dann wahrscheinlich infolge eines Cyberangriffs von großer Tragweite.“ Mit diesen Worten richtete sich US-Präsident Joe Biden im Juli nicht nur an die eigene Bevölkerung, sondern indirekt auch an Staaten wie Russland und China. Die Botschaft: Legen eure Hacker kritische Infrastruktur wie Wasserversorgung oder Stromnetze in den USA lahm, dann schließen wir eine militärische Antwort nicht aus.

Mit seiner Aussage machte der US-Präsident klar: Das Thema Cybersicherheit – die Sicherheit im digitalen Raum – ist in den USA nun Chefsache.

"Jedes Land kann heute Cyber-Fähigkeiten entwickeln“

„Für uns, die wir seit Jahren dieses Feld bestellen, ist das eine willkommene Abwechslung. Wir haben schon lange versucht, Cybersicherheit aus der Nische zu holen und daraus ein Kernthema zu machen, in den Bereichen Sicherheitspolitik, Wirtschaftspolitik, Menschenrechtspolitik und in der Diplomatie", sagt Christopher Painter. Der US-Amerikaner beschäftigt sich seit mehr als 30 Jahren mit Cybersicherheit und kriminellen Aktivitäten im Netz. Zunächst als US-Staatsanwalt, dann unter Barack Obama als erster Boschafter für den digitalen Raum.

„Wir haben Fortschritte gemacht in all den Jahren. Aber das Thema hat noch nie so viel Fahrt aufgenommen wie in den vergangenen Monaten. Die Biden-Regierung sagt ganz klar: Cybersicherheit hat für uns Priorität.“

Mehr zum Thema Cyberkriminalität

- Wie wehrt man sich gegen Hackerangriffe?

- Datensicherheit oder Abwehr von Cyberkriminalität?

- Cyberangriffe auf die Demokratie - WIe es um die Sicherheit bei Wahlen bestellt ist

- Cyberangriffe auf Daten von Corona-Impfstoffen - Fehlende IT-Sicherheitsstrategie

- Staatliche Cyberangriffe - Nordkoreas anderes Waffenprogramm

- Hackerangriffe auf Unternehmen - Was können wir dagegen tun?

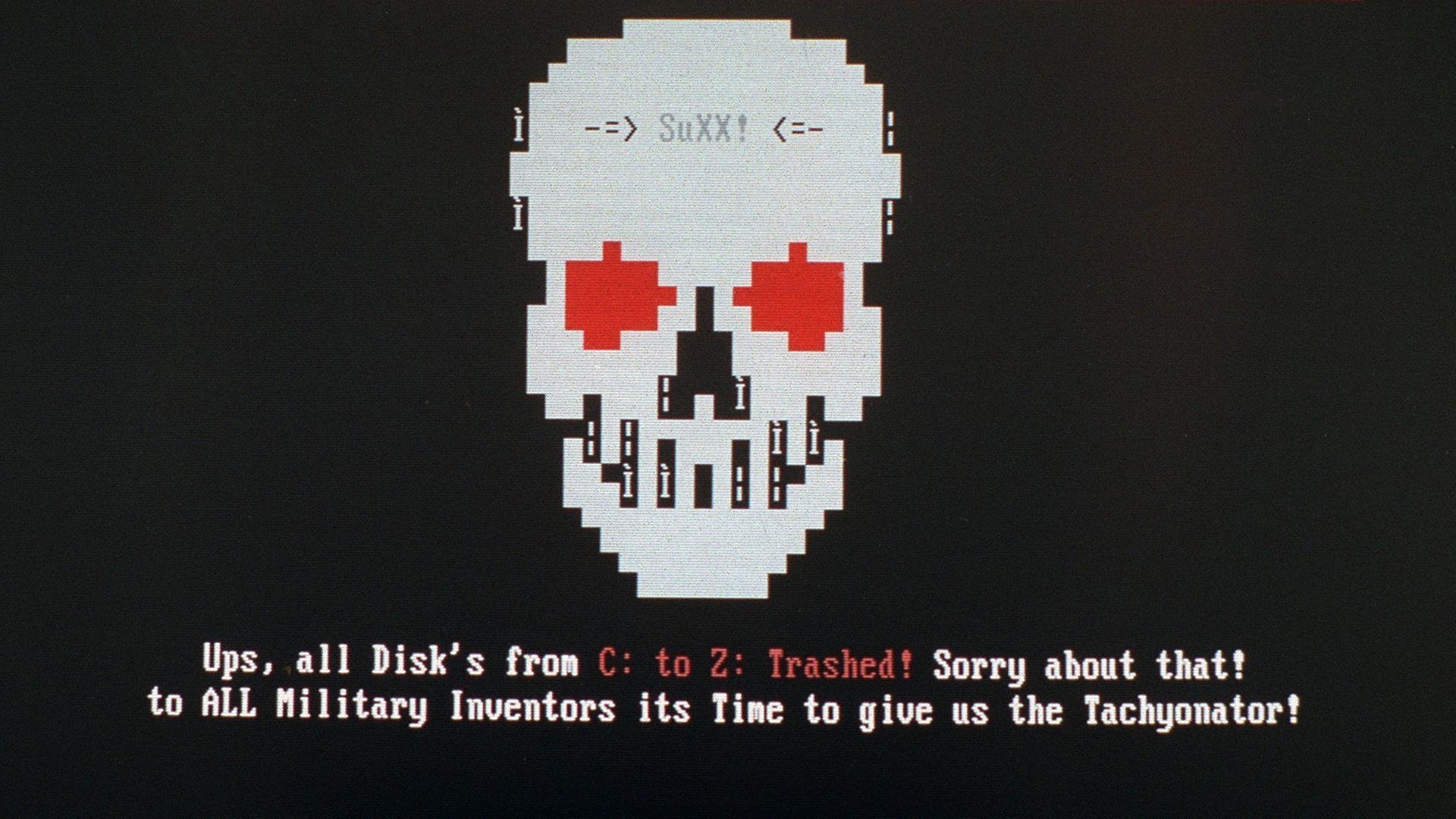

Dass die Sicherheit im digitalen Raum so stark an politischer Relevanz gewonnen hat, liegt daran, dass es diese Sicherheit nicht mehr gibt. Es tummeln sich heute nicht nur unzählige kriminelle Gangs im Netz, die Unternehmen angreifen, Daten verschlüsseln und Lösegeld erpressen. Auch Geheimdienste zahlreicher Staaten sind im Netz aktiv.

„Nationalstaaten führen zerstörerische Angriffe aus und betreiben Wirtschaftsspionage. Es gibt hybride Attacken wie die Einmischung in Wahlen und Desinformations-Kampagnen - da haben wir früher gar nicht dran gedacht. Die Bedrohungslage verschärft sich erheblich. Aus diesem Grund verbringen wir so viel Zeit damit, die Spielregeln zu verhandeln. Jedes Land kann heute Cyber-Fähigkeiten entwickeln.“

Liste mit 16 kritischen Infrastrukturen

Spielregeln für Konflikte im digitalen Raum - das stand auch auf der Agenda, als sich US-Präsident Biden und Russlands Präsident Wladimir Putin im Sommer in Genf trafen. Biden versuchte Putin dort davon zu überzeugen, die Computersysteme gewisser Sektoren nicht zu attackieren und kriminelle Hacker im eigenen Land entsprechend zu jagen, so US-Cyber-Experte Painter: „Was Biden Putin überreichte, war eine Liste mit 16 kritischen Infrastrukturen mit der Botschaft: Wir finden, die sollten Tabu sein. Das war wichtig.“

Zu den genannten Tabus gehören unter anderem Telekommunikationsdienste, Lebensmittelproduktion, Gesundheitsversorgung und Energie. Vor dem Treffen hatten kriminelle Hacker, die wahrscheinlich von Russland aus agierten, die Systeme einer wichtigen Treibstoff-Pipeline in den USA lahmgelegt. Mancherorts wurde das Benzin knapp. Es kam zu Hamsterkäufen und Panik.

„Spionage, darunter leiden Regierungen, aber der Otto-Normal-Verbraucher nicht. Aber wenn du kein Benzin mehr bekommst oder keinen Hamburger oder wenn dein Gesundheitssystem getroffen wird, wie wir es in Irland gesehen haben, dann spürt man das ganz persönlich.“

„Spionage, darunter leiden Regierungen, aber der Otto-Normal-Verbraucher nicht. Aber wenn du kein Benzin mehr bekommst oder keinen Hamburger oder wenn dein Gesundheitssystem getroffen wird, wie wir es in Irland gesehen haben, dann spürt man das ganz persönlich.“

Selbst das mächtigste Land der Welt ist digital extrem verletzlich

Das irische Gesundheitssystem war im Mai 2021 durch einen Cyberangriff lahmgelegt worden. Alle Computer fielen aus, Patiententermine wurden abgesagt, das Personal begann wieder mit Zettel und Stift zu arbeiten. Noch Monate später kämpften die Iren mit den Folgen des Angriffs. Hinter der Attacke steckte eine kriminelle Bande, ähnlich wie bei Colonial Pipeline in den USA.

Diese Attacke zeigte auch: Selbst das mächtigste Land der Welt ist digital extrem verletzlich. Und das, obwohl die USA auch im Cyberspace zu den Supermächten zählen, sagt Greg Austin. Er arbeitet in Singapur für das International Institute for Strategic Studies, eine Denkfabrik, die sich auf Militärpolitik spezialisiert hat.

„Nach unserem Ermessen sind die Vereinigten Staaten die einzige, führende Cyber-Supermacht. Die spielen in einer eigenen Liga. Das hat ganz sicher auch etwas mit der Stärke und der Vitalität der amerikanischen Technologie-Branche zu tun.”

„Nach unserem Ermessen sind die Vereinigten Staaten die einzige, führende Cyber-Supermacht. Die spielen in einer eigenen Liga. Das hat ganz sicher auch etwas mit der Stärke und der Vitalität der amerikanischen Technologie-Branche zu tun.”

Der Australier Austin und seine Kollegen haben die Cyber-Fähigkeiten von Ländern analysiert und verglichen, also ihre Möglichkeiten, die eigenen Systeme zu schützen und die anderen Staaten zu infiltrieren.

„Wer heute internationale Politik verstehen will und nur die Zahl der Kriegsschiffe, Flugzeuge oder Raketen eines Landes zählt, aber nicht weiß, wie es um die Cyber-Fähigkeiten steht, der weiß nicht, wovon er redet. Länder wie China, die USA und Russland planen diese Fähigkeiten einzusetzen, um sich in Friedens- und in Kriegszeiten strategische Vorteile zu beschaffen.“

„Wer heute internationale Politik verstehen will und nur die Zahl der Kriegsschiffe, Flugzeuge oder Raketen eines Landes zählt, aber nicht weiß, wie es um die Cyber-Fähigkeiten steht, der weiß nicht, wovon er redet. Länder wie China, die USA und Russland planen diese Fähigkeiten einzusetzen, um sich in Friedens- und in Kriegszeiten strategische Vorteile zu beschaffen.“

China in Sachen Cyber-Fähigkeiten auf dem Vormarsch

Die USA gelten als das Land mit den stärksten offensiven Cyber-Kapazitäten. Dass ein paar Zeilen Programmiercode genügen, um Systeme am anderen Ende der Welt zu manipulieren, bewies das US-Militär mit dem Projekt Stuxnet. Die Schadsoftware sabotierte in den frühen 2000er Jahren Uranzentrifugen in iranischen Atomanlagen. Aber der Vorsprung der Cyber-Supermacht USA schrumpft.

„China hat das größte digitale Überwachungssystem der Geschichte im Inneren, während die USA das größte nach außen gerichtete digitale Überwachungssystem der Geschichte besitzen.“

„China hat das größte digitale Überwachungssystem der Geschichte im Inneren, während die USA das größte nach außen gerichtete digitale Überwachungssystem der Geschichte besitzen.“

Anders als die USA setze China seine Cyber-Fähigkeiten international aber kaum ein, so Austin. Mit einer Ausnahme: „Es gibt keinen Zweifel daran, dass China in großem Ausmaß Cyber-Spionage betreibt. Aber bei der inländischen digitalen Überwachung geht es vor allem um Zensur und politische Unterdrückung. Der Apparat fühlt sich deswegen ganz anders an und sieht auch anders aus. Sollten sie den auf die Welt ausrichten, würde sich die Situation natürlich sehr verändern.“

"Gute Geheimdienste nutzen auch fremde Produkte"

Seit einigen Jahren produziert China eigene elektronische Geräte, die auch in Europa zunehmend Käufer finden. Handys, Laptops, Drohnen, aber auch Technologie für 5G-Netze. Könnte die chinesische Führung mithilfe dieser Produkte die Reichweite ihrer Lauschangriffe und Überwachung vergrößern? Cyber-Forscher Greg Austin winkt ab: „Potenziell ermöglicht das den chinesischen Geheimdiensten einen Zugriff. Aber gute Geheimdienste nutzen auch fremde Produkte.“

Austin verweist auf den erfolgreichen Stuxnet-Angriff der US-Amerikaner. Der Computerwurm wurde damals maßgeschneidert, um bis in eine Steuereinheit des deutschen Herstellers Siemens vorzudringen, die in den iranischen Anlagen verbaut war. Derart aufwendige Operationen made in China sind nicht bekannt. „Wenn wir also Chinas versuchte politische Einflussnahme im digitalen Raum international mit Russlands Aktionen im digitalen Raum vergleichen, dann ist Russland dort viel aktiver als China.“

Cyber-Großmacht Russland

Russland gilt neben den USA und China als dritte Cyber-Großmacht. „Obwohl Russland sehr robust und abenteuerlustig im Cyberspace auftritt und einige recht aggressive Operationen durchgeführt hat, scheint es nicht die Ressourcen zu besitzen, die China und die USA haben. Das mag teilweise die Erklärung sein für seine robusteren, aggressiveren Aktivitäten.“

Das heißt: Russland muss sich entscheiden, wo es zuschlägt, attackiert dann aber umso aggressiver. Für Cyber-Operationen an mehreren Schauplätzen scheinen die Mittel zu fehlen.

„Uns ist aufgefallen, dass Russland nach 2015 nicht digital gegen die syrische Opposition interveniert hat. Damals begann Russland klar das Assad-Regime zu unterstützen. Zur gleichen Zeit steigerte es aber seine Cyber-Operationen für politische Einflussnahme in den Vereinigten Staaten und bereitete sich auf Sabotage-Operationen in der Ukraine vor. Die Unterstützung des syrischen Regimes war ein wichtiges politisches Ziel Russlands. Aber für Einflussnahme durch Cyber-Operationen schienen die Mittel nicht zu reichen.“

Das heißt: Russland muss sich entscheiden, wo es zuschlägt, attackiert dann aber umso aggressiver. Für Cyber-Operationen an mehreren Schauplätzen scheinen die Mittel zu fehlen.

„Uns ist aufgefallen, dass Russland nach 2015 nicht digital gegen die syrische Opposition interveniert hat. Damals begann Russland klar das Assad-Regime zu unterstützen. Zur gleichen Zeit steigerte es aber seine Cyber-Operationen für politische Einflussnahme in den Vereinigten Staaten und bereitete sich auf Sabotage-Operationen in der Ukraine vor. Die Unterstützung des syrischen Regimes war ein wichtiges politisches Ziel Russlands. Aber für Einflussnahme durch Cyber-Operationen schienen die Mittel nicht zu reichen.“

Russische Cyberattacke gegen die Ukraine 2017

Russland könne nicht auf die gleichen Budgets zurückgreifen wie die USA oder China, so Austin. Das hat das Land aber nicht davon abgehalten, für den Westen im Cyberspace zum Staatsfeind Nummer eins zu avancieren. „Wir haben klare Beweise für das, was Russland in der Ukraine versucht hat: Sabotage-Aktionen. Wir haben direkte politische Einflussnahme Russlands gesehen, gegen Frankreich, gegen die USA.“

Im Sommer 2017 startete Russland eine Cyberattacke gegen die Ukraine. Der Angriff, der unter dem Namen NotPetya bekannt wurde, gilt heute als einer der verheerendsten digitalen Angriffe, die jemals verübt wurden. Die Schadsoftware löschte nicht nur Festplatten in der Ukraine. Auch die Computersysteme deutscher und internationaler Konzerne mit Sitz in der Ukraine wurden damals infiziert und ausgeschaltet. Der Schaden für die Weltwirtschaft wurde schließlich auf 10 Milliarden US-Dollar geschätzt.

Die Rolle westlicher Geheimdienste

Neben Russland und China gehören aus Sicht der westlichen Alliierten auch der Iran und Nordkorea zu feindlich-gesinnten Akteuren im Netz. Aber tragen nicht auch westliche Geheimdienste zur Destabilisierung des digitalen Raums bei?

„Zum einen natürlich haben wir bestimmte Wertevorstellungen und möchten, dass diese Wertvorstellungen umgesetzt werden können. Und es gibt Länder wie die USA, die unseren Wertevorstellungen wahrscheinlich näher sind als Nordkorea", sagt der Cybersicherheitsexperte und Wissenschaftler Sven Herpig. „Gleichzeitig ist es aber so, dass man nicht alle in einen Topf schmeißen kann, weder auf der einen noch der anderen Seite.“

Herpig arbeitete mehrere Jahre für deutsche Bundesbehörden im Bereich IT-Sicherheit. Heute leitet er den Bereich Internationale Cybersicherheit bei der Stiftung Neue Verantwortung. „Es gab europäische Spionage-Bemühungen von europäischen Staaten gegen andere europäische Staaten. Es gab, na klar, die USA-Überwachungsorgien, die Snowden ja offengelegt hat.“

„Zum einen natürlich haben wir bestimmte Wertevorstellungen und möchten, dass diese Wertvorstellungen umgesetzt werden können. Und es gibt Länder wie die USA, die unseren Wertevorstellungen wahrscheinlich näher sind als Nordkorea", sagt der Cybersicherheitsexperte und Wissenschaftler Sven Herpig. „Gleichzeitig ist es aber so, dass man nicht alle in einen Topf schmeißen kann, weder auf der einen noch der anderen Seite.“

Herpig arbeitete mehrere Jahre für deutsche Bundesbehörden im Bereich IT-Sicherheit. Heute leitet er den Bereich Internationale Cybersicherheit bei der Stiftung Neue Verantwortung. „Es gab europäische Spionage-Bemühungen von europäischen Staaten gegen andere europäische Staaten. Es gab, na klar, die USA-Überwachungsorgien, die Snowden ja offengelegt hat.“

Der US-Amerikaner Edward Snowden hatte 2013 die Spionagepraktiken amerikanischer und britischer Geheimdienste enthüllt. Aber manche Staaten verhielten sich im Netz rücksichtsloser als andere, so Herpig. Als es Russland in diesem Jahr gelang, mit dem sogenannten Solarwinds-Hack Unternehmen und Behörden in den USA auszuspionieren, wurden zwar Daten gestohlen. Sonst hielt sich der Schaden jedoch in Grenzen, so Herpig. „Da kann man sagen: Okay, das hätten die USA vielleicht auch so gemacht.“

Deutsche Unternehmen und Behörden werden immer wieder attackiert

Ganz anders gingen chinesische Hacker vor, als sie Anfang 2021 über fehlerhafte Microsoft-Software in Computer in den USA und anderswo eindrangen.

„Nachdem ihre Spionage-Operation aufgeflogen ist, haben sie angefangen, auf jedem verwundbaren System eine Hintertür zu hinterlassen, mit der sie, aber auch andere chinesische Gruppen, aber auch Kriminelle in die Systeme eindringen und riesigen Schaden anrichten können. Ich würde das hier so ein bisschen als verbrannte Erde bezeichnen. Nach dem Motto: Wir sind aufgeflogen, aber wir richten jetzt nochmal richtig Schaden kann. Und so ein Verhalten ist überhaupt nicht tolerierbar.“

Auch deutsche Unternehmen und Behörden werden immer wieder attackiert, von kriminellen Gangs und Geheimdiensten. Jüngst löste ein Cyber-Angriff auf die Verwaltung des Landkreises Anhalt-Bitterfeld in Sachsen-Anhalt den ersten Cyber-Katastrophenfall in Deutschland aus.

„Nachdem ihre Spionage-Operation aufgeflogen ist, haben sie angefangen, auf jedem verwundbaren System eine Hintertür zu hinterlassen, mit der sie, aber auch andere chinesische Gruppen, aber auch Kriminelle in die Systeme eindringen und riesigen Schaden anrichten können. Ich würde das hier so ein bisschen als verbrannte Erde bezeichnen. Nach dem Motto: Wir sind aufgeflogen, aber wir richten jetzt nochmal richtig Schaden kann. Und so ein Verhalten ist überhaupt nicht tolerierbar.“

Auch deutsche Unternehmen und Behörden werden immer wieder attackiert, von kriminellen Gangs und Geheimdiensten. Jüngst löste ein Cyber-Angriff auf die Verwaltung des Landkreises Anhalt-Bitterfeld in Sachsen-Anhalt den ersten Cyber-Katastrophenfall in Deutschland aus.

"Langsam ein bisschen aus dem Tran kommen"

Nach Ansicht vieler Experten ist es höchste Zeit für Deutschland, das Thema Cybersicherheit ernster zu nehmen. Die massiven Cyber-Aktivitäten der USA zu kopieren, hält Sven Herpig jedoch für keine gute Idee.

„Ich glaube, wir müssen selber auch jetzt langsam mal ein bisschen aus dem Tran kommen und hier auch mal eine lautere Stimme haben, als wir bisher hatten. Aber eben in der Art, wie Deutschland sie hat: Schutz der eigenen Systeme und nicht Kompromittierung und offensive Operationen.“

Es sei wichtiger, einen Gegenpol zu den Strategien der großen Cybermächte aufzubauen. „Wir können den Hebel Europäische Union nutzen. Wir fokussieren uns jetzt darauf, von der operativen Ebene bis oben zur Normen-Ebene bei den Vereinten Nationen alles daran zu setzen, kritische Infrastrukturen abzusichern. Und dafür will Deutschland stehen und dafür werden wir alles anbieten was wir haben. Diesen Gegenpol aufzubauen und den dann international zu vermarkten und andere Staaten zu gewinnen, dem beizutreten, kann glaube ich sehr, sehr viel für die Stabilität des Cyber-Raums beitragen.“

„Ich glaube, wir müssen selber auch jetzt langsam mal ein bisschen aus dem Tran kommen und hier auch mal eine lautere Stimme haben, als wir bisher hatten. Aber eben in der Art, wie Deutschland sie hat: Schutz der eigenen Systeme und nicht Kompromittierung und offensive Operationen.“

Es sei wichtiger, einen Gegenpol zu den Strategien der großen Cybermächte aufzubauen. „Wir können den Hebel Europäische Union nutzen. Wir fokussieren uns jetzt darauf, von der operativen Ebene bis oben zur Normen-Ebene bei den Vereinten Nationen alles daran zu setzen, kritische Infrastrukturen abzusichern. Und dafür will Deutschland stehen und dafür werden wir alles anbieten was wir haben. Diesen Gegenpol aufzubauen und den dann international zu vermarkten und andere Staaten zu gewinnen, dem beizutreten, kann glaube ich sehr, sehr viel für die Stabilität des Cyber-Raums beitragen.“

Wie wahrscheinlich ist ein Cyber-Krieg?

Eine Stabilität, die jeden Tag durch Cyber-Spionage, -Sabotage und Propaganda untergraben wird. Stecken wir also mitten in einem digitalen Krieg, einem Cyberwar? Nein, sagen die Experten. Auch Thomas Rhid, Professor für Strategische Studien.

„Krieg ist was Ernsthaftes. Da sterben Leute. Man hat Angst um die Sicherheit seiner Kinder und dass man möglicherweise die Woche nicht überlebt. Das ist einfach nicht der Fall bei Computernetzwerk-Angriffen. Die können sehr ärgerlich sein, können Unternehmen sehr viel Geld kosten und die können meinetwegen Gegnern interessante Wissensvorteile geben. Aber Krieg nennen wir das nicht.“

Rhid lehrt an der US-amerikanischen Johns Hopkins Universität. Der Deutsche hat 2013 ein Buch mit einem provokanten Titel geschrieben: "There will be no cyberwar" - "Es wird keinen Cyber-Krieg geben". Provokant auch, weil Politiker wie der damalige US-Verteidigungsminister Leon Panetta 2012 vor einem „Cyber Pearl Harbor“ warnten.

Eine solche weitreichende Attacke ist bis heute ausgeblieben. Das Interview gibt Rhid aus dem Auto heraus: „Wenn wir von Cyberwar reden, reden wir in der Regel von abstrakten Ideen und von Ängsten, nicht von den Fakten und von Vorfällen, wie sie dann in der Praxis passieren.“

Kein Krieg aber "Unfrieden"

Cyber-Krieg, Cyber-Waffen – all diese militärischen Begriffe lehnen Experten deswegen heute ab. Aber wenn im Netz kein Frieden herrscht und auch kein Krieg, was ist es dann?

“There's the concept of unpeace" - es herrsche Unfrieden, sagt Monica Kaminska. Die Wissenschaftlerin forscht am Den Haager Programm für Cyber-Normen der Universität Leiden. „Es ist nicht friedlich, aber auch nicht kriegerisch. Es ist etwas dazwischen.“

Kriegerisch wäre es erst, wenn eine Cyber-Attacke das Ausmaß einer militärischen Attacke erreichen würde. Dann hätte der betroffene Staat das Recht, sich selbst zu verteidigen. „Wir machen uns mehr Sorgen um Angriffe, die unter dieser Schwelle der Gewaltanwendung bleiben. Solche Operationen sind sehr nützlich für Staaten. Sie können so unauffällig strategische Vorteile erlangen, ohne Angst vor Vergeltungsschlägen haben zu müssen.“

Chinesische Spionagekampagnen zum Beispiel verschafften China langfristig militärisch und wirtschaftlich einen Vorsprung, so Kaminska. Sie provozierten jedoch keine Antwort.

Kriegerisch wäre es erst, wenn eine Cyber-Attacke das Ausmaß einer militärischen Attacke erreichen würde. Dann hätte der betroffene Staat das Recht, sich selbst zu verteidigen. „Wir machen uns mehr Sorgen um Angriffe, die unter dieser Schwelle der Gewaltanwendung bleiben. Solche Operationen sind sehr nützlich für Staaten. Sie können so unauffällig strategische Vorteile erlangen, ohne Angst vor Vergeltungsschlägen haben zu müssen.“

Chinesische Spionagekampagnen zum Beispiel verschafften China langfristig militärisch und wirtschaftlich einen Vorsprung, so Kaminska. Sie provozierten jedoch keine Antwort.

Schwierige Suche nach den Angreifern

Kaminska erforscht unter anderem, wie Staaten auf Cyber-Angriffe reagieren. Aber wer auf Cyber-Angriffe antworten will, muss zunächst wissen, wer überhaupt dahintersteckt. Lange galt die Zuschreibung von Verantwortung - Experten sprechen von Attribution –als schwierig. Heute herrscht jedoch Konsens: „Technische Attribution ist möglich. Aber ob öffentliche Attribution gewünscht ist, das ist eine andere Frage.“

Fachleute können zum Beispiel aus den Tageszeiten, zu denen Angriffe geschehen, Zeitzonen und damit Regionen ableiten. Und Schnipsel von Programmiercodes können auf die Angreifer verweisen. Das ist mit technischer Attribution gemeint.

„Aber ob Staaten sich entscheiden, öffentlich Verantwortung zuzuschreiben, ist eine politische Frage. Verschiedene Geheimdienste haben da unterschiedliche Meinungen, weil man durch Attribution Gefahr läuft, die eigenen Fähigkeiten zu verraten. Frankreich zum Beispiel tut das nicht gern. Die USA und Großbritannien hingegen nutzen das regelmäßig. Sie signalisieren so, was sie im Cyberspace für unerwünschtes Verhalten erachten. Sie nutzen Attribution, um Regeln zu etablieren.“

Fachleute können zum Beispiel aus den Tageszeiten, zu denen Angriffe geschehen, Zeitzonen und damit Regionen ableiten. Und Schnipsel von Programmiercodes können auf die Angreifer verweisen. Das ist mit technischer Attribution gemeint.

„Aber ob Staaten sich entscheiden, öffentlich Verantwortung zuzuschreiben, ist eine politische Frage. Verschiedene Geheimdienste haben da unterschiedliche Meinungen, weil man durch Attribution Gefahr läuft, die eigenen Fähigkeiten zu verraten. Frankreich zum Beispiel tut das nicht gern. Die USA und Großbritannien hingegen nutzen das regelmäßig. Sie signalisieren so, was sie im Cyberspace für unerwünschtes Verhalten erachten. Sie nutzen Attribution, um Regeln zu etablieren.“

Der Wunsch nach mehr Cyber-Diplomatie

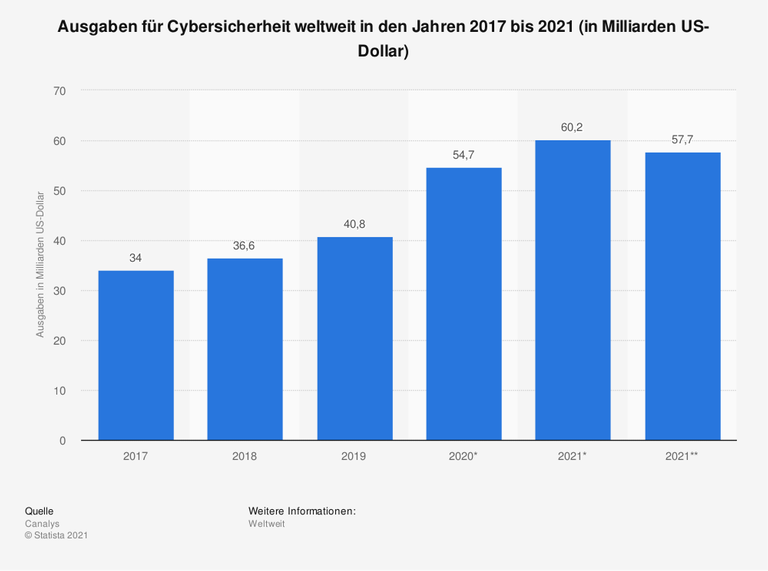

Haben betroffene Staaten Täter identifiziert, können sie wirtschaftliche Sanktionen verhängen oder Individuen anklagen. Aber es ist unwahrscheinlich, dass derartige Reaktionen wirken. Nationen und Gesellschaften werden weiter mit Cyberattacken leben müssen. Die Digitalisierung schreitet voran: Bürgerämter, Fabriken, Haushaltsgeräte, alles geht online. Und viele Systeme sind fehlerhaft programmiert. Die Angriffsfläche wächst also täglich. Dazu kommt, dass es überall an ausgebildetem IT-Personal fehlt.

Es werde deswegen durchaus debattiert, Cyber-Werkzeuge zu regulieren, sagt Monica Kaminska. So wie manche Waffen durch UN-Konventionen geächtet werden. Aber: „Das größte Problem bei der Kontrolle von Cyber-Waffen ist der Nachweis. Wir beschäftigen uns hier ja mit Fähigkeiten, die eine sehr kleine physische Präsenz haben. Das ist einfach nur Computer-Code. Es ist also sehr schwierig, wenn nicht unmöglich, ein brauchbares Verfahren zu etablieren, das die Einhaltung einer solchen Rüstungskontrolle überprüft.“

Experten wie Christopher Painter, Greg Austin und Sven Herpig wünschen sich deswegen mehr Transparenz und mehr Dialog auf der Weltbühne. Mehr Cyber-Diplomatie. Aber auch mehr rote Linien. Damit ein gezielt eingeschleustes Computervirus nicht doch noch, wie von US-Präsident Biden angedroht, zu einem echten Krieg führt.

Experten wie Christopher Painter, Greg Austin und Sven Herpig wünschen sich deswegen mehr Transparenz und mehr Dialog auf der Weltbühne. Mehr Cyber-Diplomatie. Aber auch mehr rote Linien. Damit ein gezielt eingeschleustes Computervirus nicht doch noch, wie von US-Präsident Biden angedroht, zu einem echten Krieg führt.