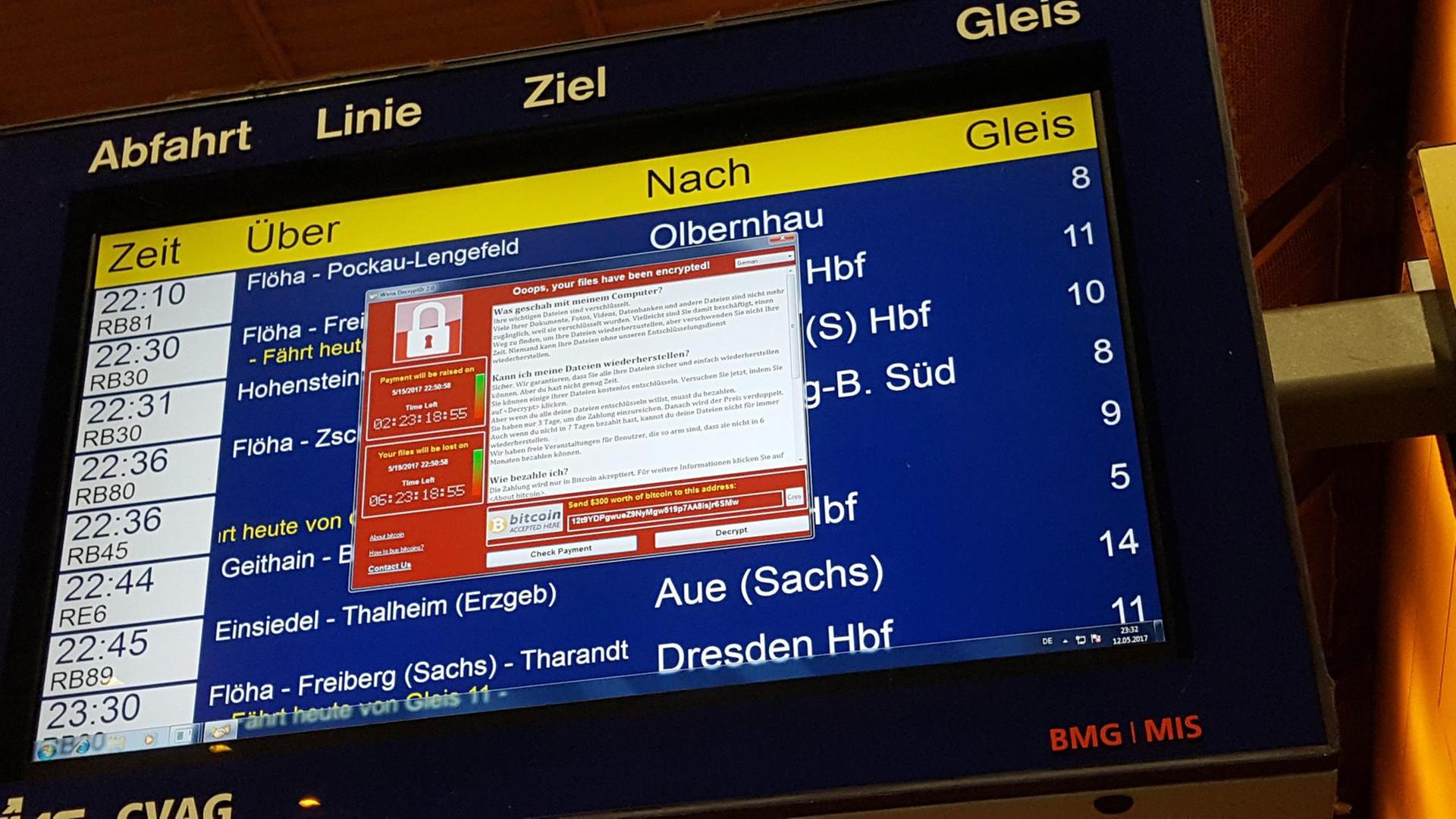

Ramsomware - das ist eine spezielle Schadsoftware, die die IT-Systeme der Opfer verschlüsselt und anschließend Lösegeld zur Wiederherstellung der Daten fordert - also Erpressung digital. Gerade geht ein solcher Fall in den USA zu Ende. Die Systeme eines Pipelinebetreibers werden aktuell unter Hochdruck wiederhergestellt, nachdem 75 Bitcoin, umgerechnet 3 Millionen Euro, angeblich als Lösegeld flossen. Aber kaum ist ein Fall vor dem Abschluss, taucht der nächste auf. Nun ist auch das staatliche Gesundheitssystem Irlands, der Health Service Executive, von einer Ransomware-Attacke betroffen. Viele Systeme und andere Dienste sind vorerst offline.

Wie sieht die aktuelle Bedrohungslage in Deutschland aus?

Zufällige Angriffe mit Ransomware werden immer seltener. Private Anwender und kleine Unternehmen sind zunehmend nicht mehr das Ziel der Kriminellen. Das hat einen einfachen Grund: Es lohnt nicht. Gleichzeitig ist die Gefahr für Unternehmen, Institutionen und auch Infrastruktur-Betreiber stark gestiegen. Die Angreifer gehen zunehmend gezielt vor. Im Bundeslagebild des Bundeskriminalamts heißt es, für Wirtschaftsunternehmen stellten diese Angriffe zunehmend eine existenzielle Bedrohung dar.

Geschadet wird gleich auf mehreren Ebenen: Der Betrieb wird per Verschlüsselung der Systeme lahmgelegt, zuvor werden in vielen Fällen zudem Daten ausgeleitet und damit gedroht, diese zu veröffentlichen, wenn nicht gezahlt wird. Es werden zudem Fälle berichtet, in denen auch noch ein sogenannter DDoS zusätzlich eingesetzt wurde, um verbliebene, wiederhergestellte oder Notfallsysteme zu überlasten.

Wie arbeiteten die Hackergruppen?

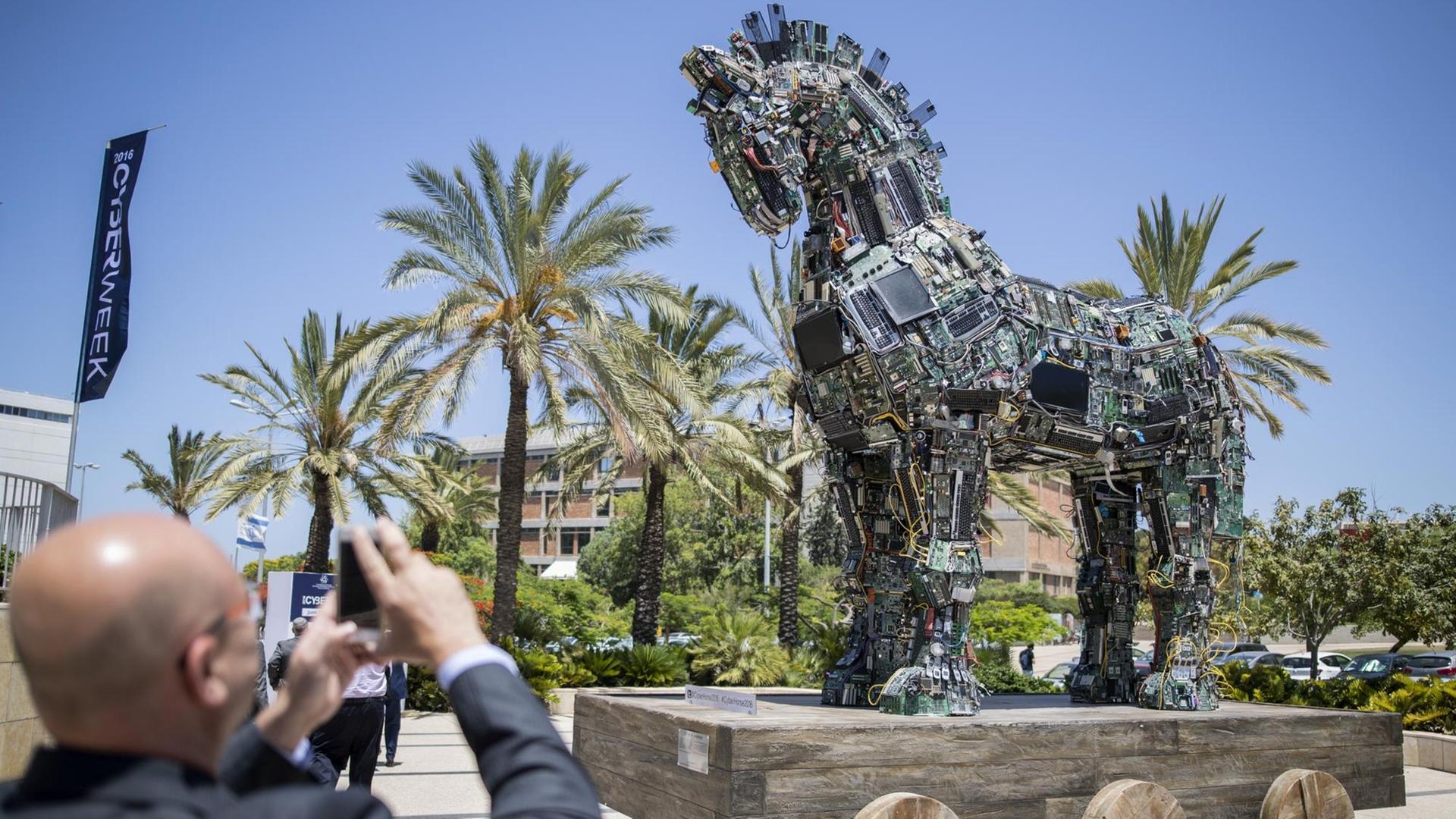

Die IT-Kriminellen arbeiten mittlerweile arbeitsteilig: Eine Gruppe späht aus und sucht nach Möglichkeiten, in Netze und Systeme einzudringen. Eine andere extrahiert die Daten, die nächsten vermieten die Ransomware oder setzen sie im Auftrag ein - und dann ist da die eigentliche Hackergruppe. Dazu kommt, die Kriminellen scheinen extrem schnell hochzurüsten.

Immer wieder kommt es vor, dass unterbesetzte IT-Abteilungen einer hochgerüsteten Bande von Kriminellen gegenüberstehen. Dabei gehen die Täter extrem grob vor. Die Opfer werden massiv unter Druck gesetzt und sind extrem unter Druck. Schließlich steht der gesamte Betrieb still, was viel Geld und im Extremfall auch Menschenleben kostet. Letzteres wollen die Gruppen zunehmend vermeiden, denn Tote bringen Aufmerksamkeit und das ist das Letzte was die Täter wollen, denn dann wird im Zweifel auch intensiver ermittelt. Wird "nur" das Unternehmen geschädigt, so hofft man, wird auch aus Scham auf Anzeige und Öffentlichkeit verzichtet. Die Täter betonen zunehmend: Sie wollen nur Geld. Politische Hintergründe wie im jüngsten Fall des Pipeline-Betreibers vermutet, werden per Bekennerschreiben von sich gewiesen.

Ist das Lösegeld gezahlt, haben die Angreifer auch ein Interesse daran, dass die Systeme wieder zum Laufen gebracht werden - in der Hoffnung, dass auf Anzeige und Strafverfolgung verzichtet wird. Das geht so weit, dass sich die Angreifer per Remote-Zugang auf die Systeme schalten und die Entschlüsselung mit durchführen. Klappt was nicht, wird eine Lösung gefunden. Als Sahnehäubchen liefern einige der Angreifer als "Service" am Schluss noch einen detaillierten Bericht, wie und wo sie eingedrungen sind, inklusive Tipps, wie sich das Opfer zukünftig besser schützen kann – auch gegen andere Ransomware-Angreifer.

Was kann gegen die Angriffe unternommen werden?

Die Experten betonen: Wo eine Gruppe gefunden wird, ploppen fünf neue auf. Außerdem befeuern die Staaten das Geschäft indirekt auch noch. Denn so lange die USA, China, Russland, Deutschland und viele weitere Sicherheitslücken für eigene Angriffs- und Ausspäh-Aktionen horten, so lange können auch Kriminelle die Lücken zum Schaden aller ausnutzen. Darum fordern Experten, dass jegliche Lücken verantwortungsvoll gemeldet werden müssen und von den Herstellern geschlossen werden. Systeme und Netze müssen widerstands- und abwehrfähig werden. Nur so lässt sich das Geschäft Ransomware austrocknen.

Die Angriffe könnten aber noch eine ganze Weile weitergehen und auch kritische Infrastrukturen betreffen. Großes Schadpotential hat auch die jüngste Microsoft Exchange-Lücke von vor einigen Wochen. Es ist unklar, in wie vielen Systemen Angreifer bereits waren und eventuell "Zeitbomben" hinterlassen haben, also Schadsoftware, die sich erst nach einiger Zeit aktiviert und über die dann Ransomware-Gruppen angreifen. Ein Hacker hat die Gesamtsituation auf Twitter hervorragend auf den Punkt gebracht: Aktuell ist es leichter, ein Unternehmen zu hacken, als in ein iPhone einzudringen. Lukrativer ist es allemal.