Neil R. Wyler, auch bekannt unter seinem Hacker-Namen Grifter, ist Netzwerk-Administrator während der Black Hat. Im Fernsehen erzählt er, wer alles in seinem Netz unterwegs ist.

"Es ist auch ein attraktives Ziel für bösartige Hacker. Die betrachten es als großartige Möglichkeit sich mit IT-Sicherheits-Experten zu messen."

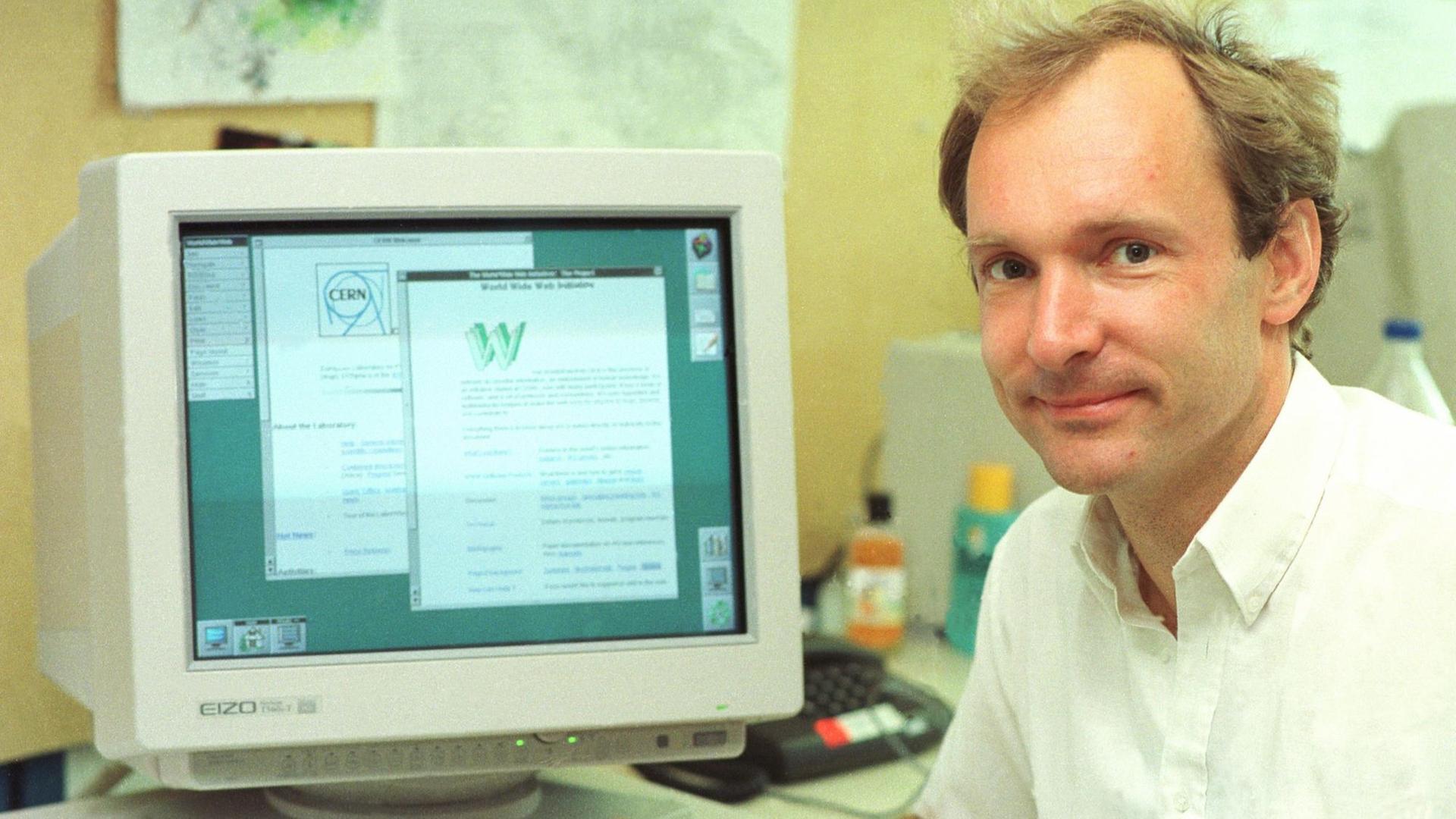

Black-Hat-Hacker trifft Sicherheitsexperten – so will es der Mythos, mit dem die Konferenz vermarktet wird. Längst aber sind es ehrbare Wissenschaftler, die Bedrohungsszenarien entwickeln und auf der Konferenz Sicherheitslücken erläutern, die sie entdeckt haben. Die gravierendste dieses Jahr klafft in https, der verschlüsselten Variante des Hypertext Transfer Protocol. Das "s" am Ende steht für "sicher". Das ist es aber nicht.

"Https ist heute das mit Abstand am weitesten verbreitete Verschlüsselungssystem. Wir nutzen es beim Online-Shopping und –Banking und oft, wenn wir ganz gewöhnliche Web-Sites ansurfen. Es funktioniert völlig automatisch. Der Nutzer muss sich nicht darum kümmern. Es funktioniert einfach. Von daher ist jeder Angriff auf https sehr, sehr ernst."

So Mikko Hypponen, der Cheftechniker des IT-Sicherheitsunternehmens F-Secure. Auf der Black Hat nun ist vorgestellt worden, wie sich mit einem kleinen Stückchen Schadcode und sehr viel Rechenaufwand https austricksen lässt. Teile der verschlüsselten Internet-Kommunikation lassen sich so unter Umständen entschlüsseln. Aber:

"Gut ist, dass das entdeckt worden ist und repariert werden kann. Die größten Anbieter werden diese Sicherheitslücke stopfen."

Hacktivisten lassen Websites abstürzen

Eine weitere gewaltige Sicherheitslücke klafft im neuen Hypertext Transfer Protocol, in http/2, das gerade eingeführt wird.

"Die http2-Fehler, die auf der Konferenz diskutiert worden sind, können ausgenutzt werden, um Web-Sites abstürzen zu lassen. Derartige Angriffe werden zum Beispiel von Hacktivisten unternommen. Und wir sehen regelmäßig Denial-of-Service-Angriffe gegen Web-Shops, um Geld zu erpressen - als Gegenleistung dafür, dass die Angriffe wieder beendet werden. Also, die sind nicht nur lästig, sondern werden von kriminellen Banden eingesetzt, um Geld zu machen."

DDoS – distributed Denial-of-Service-Attacken. Dafür werden meist Zombies eingesetzt, mit Bot-Software verseuchte PCs. Die können von Internet-Kriminellen, ihren Bot-Herdern, zu Tausenden ferngesteuert werden. Dann fallen sie über Web-Server her, müllen sie mit unsinnigen Seitenaufrufen zu - so lange, bis der attackierte Server unter der Arbeitslast quasi zusammenbricht und seinen Dienst verweigert – Denial of Service. Die schiere Zahl der Zombies macht das möglich.

Noch effektiver ist ein dDoS-Angriff allerdings, wenn die Zombies besonders fies vorgehen. Auf der Black Hat wurde etwa die Slow-Read-Attacke vorgestellt. Die angreifenden Rechner verlangsamen die Kommunikation und beschäftigen so – jeder einzelne – den Server über Gebühr. Sie schicken komprimierte Dateien, die – wieder extrahiert – seinen Arbeitsspeicher belegen. Sie manipulieren die Fluss-Steuerung. Oder sie überbeanspruchen seine Multitasking-Fähigkeien.

Weltweit steigt die Zahl der dDoS-Angriffe. Das auf ihre Abwehr spezialisierte Unternehmen Link11 hat ausgerechnet, dass derzeit allein in Deutschland täglich über 100 solcher Attacken gefahren werden. Gegen einige Varianten können jetzt Vorkehrungen getroffen werden.