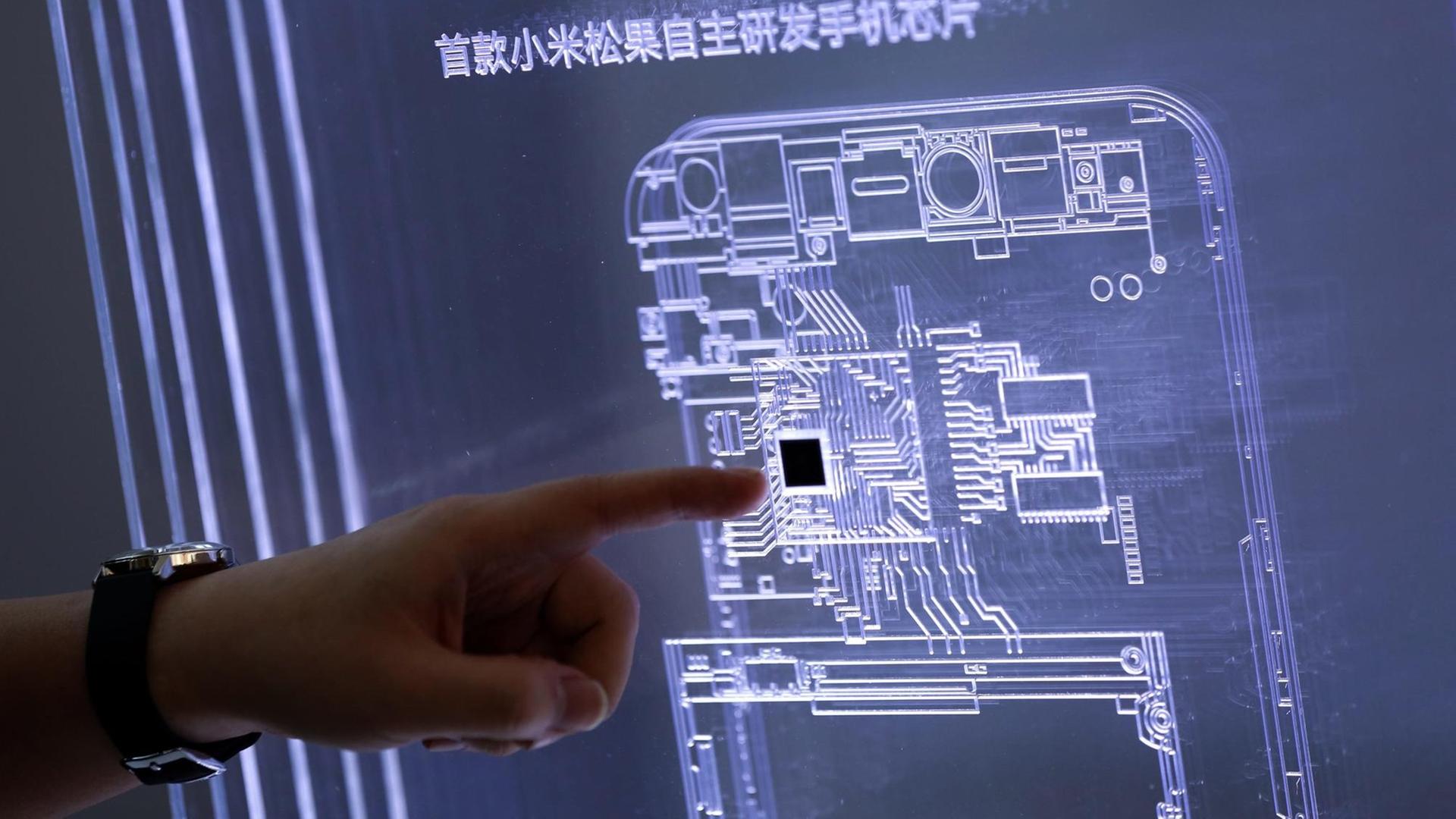

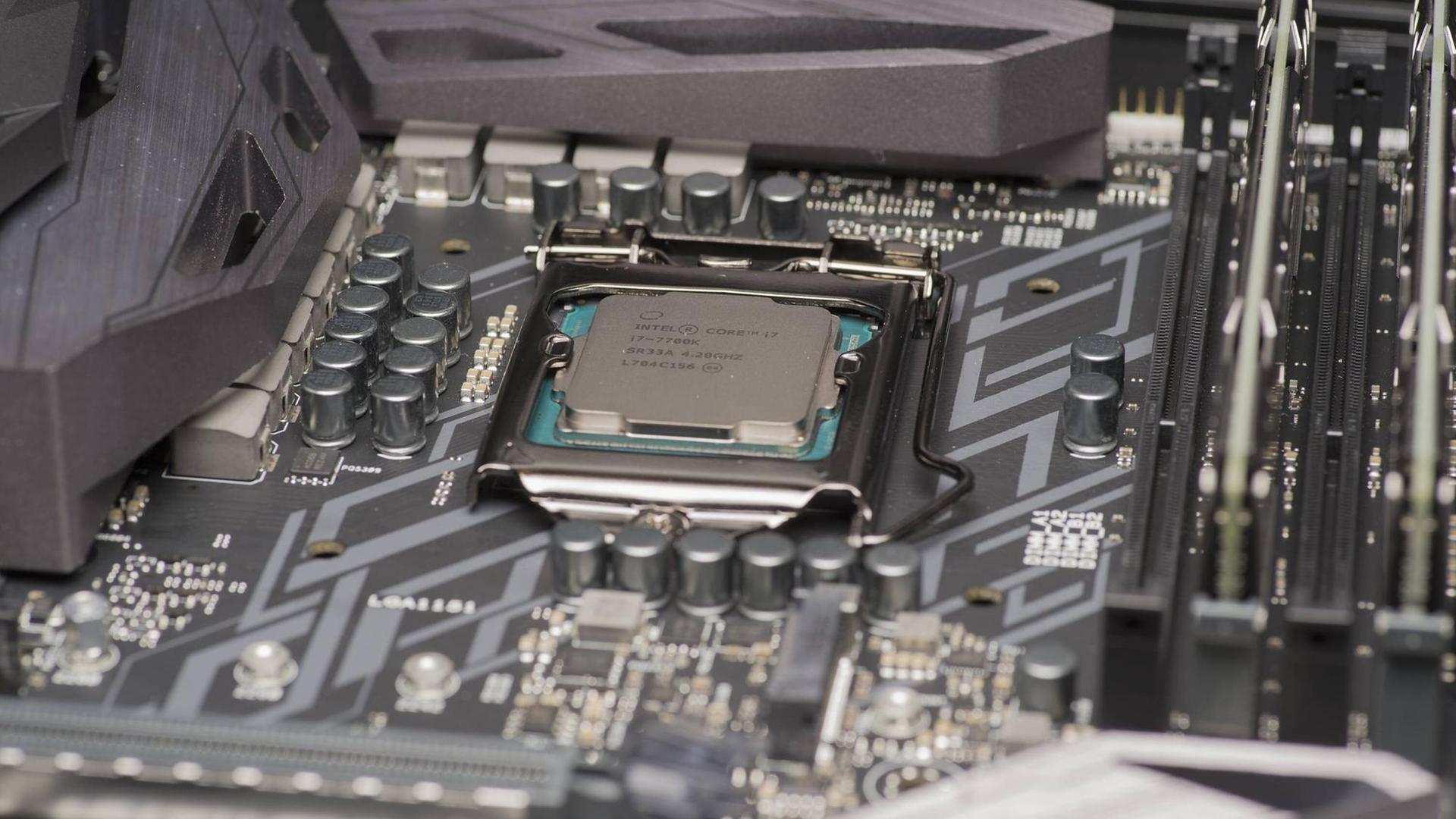

Stefan Römermann: Spectre und Meltdown – unter diesen beiden Namen hat eine Sicherheitslücke in den vergangenen Wochen für Schlagzeilen gesorgt. Millionen Prozessoren in Computern, Smartphones und Tablet-Computern sind betroffen, vermutlich eher Milliarden. Der Chip-Hersteller Intel hat immerhin bereits reagiert und ein Update für seine Prozessoren bereitgestellt. Doch jetzt warnt Intel davor, dieses Update zu installieren.

Darüber spreche ich jetzt mit Christof Windeck, Hardware-Experte beim Computermagazin c't Herr Windeck, warum sind denn jetzt plötzlich ausgerechnet die Updates gefährlich?

Christof Windeck: Die Updates sind nicht an sich gefährlich, sondern die können bei manchen Prozessor-Generationen – es sind ja ganz viele Generationen betroffen von diesen Bugs, die Sie bereits erwähnt haben – dazu führen, dass diese Systeme nicht mehr korrekt starten, oder unvermittelt neu starten, also im Grunde abstürzen, wenn man so will.

Römermann: Sind diese Updates automatisch jetzt irgendwo installiert worden, oder muss ich die als Benutzer immer von Hand installieren? Weiß ich das, wenn ich die installiert habe?

Windeck: Das ist ganz unterschiedlich. Es gibt Systeme, zum Beispiel wenn Sie ein Notebook von einem der großen Hersteller haben, Lenovo, HP, Dell, Toshiba, teilweise auch Medion, die haben solche Auto-Update-Funktionen, und die besorgen Ihnen automatisch von den Webseiten des Herstellers ein solches Bios-Update.

Dann haben Sie es vielleicht installiert, ohne es zu merken, weil dummerweise heißen diese Bios-Updates oft gar nicht Bios-Updates, sondern die heißen irgendwie System Rom oder System Firmware Upgrade oder irgendwas. Das heißt, für den Laien ist das oft gar nicht ersichtlich. Bei vielen Systemen muss man die aber richtiggehend von Hand einspielen, das heißt klassisch auf der Webseite den Support-Bereich suchen. Das Bios-Update kann man unter Windows teilweise auch vom Bios-Setup aus starten. Das ist ganz unterschiedlich.

Besonders Rechenzentren sind betroffen

Römermann: Wer das gemacht hat, der wird vermutlich auch wissen, wie er das Update wieder deinstallieren kann. Was ist mit den Leuten, bei denen es automatisch passiert ist? Werden da die Hersteller auch dieses Update wieder automatisch deinstallieren, oder ist das nicht absehbar?

Windeck: Möglicherweise ist das gar nicht unbedingt nötig. Die Aufregung ist jetzt auch ein bisschen groß, finde ich. Wer jetzt eines der betroffenen Systeme hat, was ab und zu neu startet, der wird sich vielleicht sowieso an den Support des Herstellers wenden. Das sind schon Systeme, die sind schon ein paar Jahre auf dem Markt. Es ist sehr schwer einzuschätzen. Es gibt ja keine amtliche Statistik über die in Deutschland in Betrieb befindlichen Prozessorgenerationen. Daher ist es für uns sehr schwer zu sehen, wie viele dieser Systeme gibt es überhaupt und auf welchen treten diese Probleme auf.

Dieses Problem betrifft jetzt im Moment ganz besonders hart große Rechenzentren, die solche Updates jetzt schon auf Tausenden von Rechnern verteilt haben. Und wenn Sie Tausende von Rechnern betreiben und ständig ein Tausendstel davon neu booten, dann ist das schon ärgerlich.

Römermann: Das klingt dann nicht so gut. – Sie denken, Verbraucher sind tatsächlich bisher von diesem Problem mit den Updates gar nicht so sehr betroffen?

Windeck: Möglicherweise nicht, denn wir wissen gar nicht – Sie haben das jetzt so dargestellt und das stimmt auch, dass Intel dieses Update verteilt. Aber das ist leider etwas komplizierter. Intel verteilt ein Stückchen Software für ein Update, das dann die Hersteller der Geräte in Bios-Updates einpacken müssen. Erst diese Bios-Updates enthalten dann diesen etwas fehlerhaften Code. Das Problem ist, das sehen Sie schon an diesem Verlauf. Wenn ein Hersteller zum Beispiel eine Million Notebooks verkauft hat von einem Typ, dann wird er auch erst mal prüfen mit seinen Notebooks, ob dieses Bios-Update überhaupt funktioniert. Da ist ein bisschen eine Zeitbremse drin. Das heißt, viele dieser Updates sind noch gar nicht so richtig auf den Markt gekommen, oder noch nicht verteilt.

"Es ist schwer zu beurteilen"

Römermann: Ist denn absehbar, dass diese Sicherheitslücke Spectre und Meltdown tatsächlich in absehbarer Zeit komplett gestopft wird?

Windeck: Es heißt aus Sicherheitskreisen, ja. Wir sind ja auch nur Journalisten und können nicht jedem Transistor in so einem Prozessor auf den Zahn fühlen, auch wenn wir das gerne würden. Meltdown, eine dieser drei Lücken – es ist sehr verwirrend; Meltdown und Spectre sind zwei Begriffe für drei Lücken, alles ein bisschen vertrackt – Meltdown, der eine, der Intel-Prozessoren vor allem betrifft, der gilt als geschlossen alleine durch Betriebssystem-Updates.

Worum es hier geht ist die zweite Variante von diesem Spectre und das ist ein bisschen umstritten. Zum Glück ist diese Lücke nicht so leicht angreifbar, sagen die, die sie entdeckt haben. Andererseits sagen die aber auch, es könnte noch ähnliche geben. Also es ist schwer zu beurteilen.

Römermann: Offenbar noch viel zu klären bei Spectre und Meltdown. Christof Windeck war das, Hardware-Experte beim Computermagazin c't Ich sage vielen Dank für das Gespräch.

Äußerungen unserer Gesprächspartner geben deren eigene Auffassungen wieder. Der Deutschlandfunk macht sich Äußerungen seiner Gesprächspartner in Interviews und Diskussionen nicht zu eigen.