"Ich persönlich habe ein größeres Problem damit, wenn sich Sicherheitsbehörden irgendwo im Ausland von irgendeiner Firma Tools kaufen, die einen Grundrechtseingriff bedeuten und niemand hat sich angeguckt, was diese Tools eigentlich machen", sagt Christian Hummert von der Zentralen Stelle für Informationstechnik im Sicherheitsbereich, kurz ZITiS.

Um was für Tools geht es?

Da geht es um IT-Forensik-Tools. Das ist Software, mit der Ermittler in Strafprozessen beschlagnahmte Handys knacken, also wirklich Verschlüsselungen umgehen. Damit lesen sie auch Bilder oder Chatprotokolle aus, selbst wenn die schon gelöscht sind.

Was sind die Probleme?

Ein Beispiel, das hat ein IT-Forensiker einer Staatsanwaltschaft aus Bayern neulich auf einer Konferenz geschildert. Es passierte im Jahr 2016. Eine Mutter entdeckt auf dem Smartphone ihres Lebensgefährten ein Missbrauchsvideo mit ihrer Tochter. Der Mann entreißt ihr das Handy, flieht, die Polizei erwischt ihn, doch das Video ist natürlich gelöscht. Die Forensiker nutzen jetzt so ein kommerzielles Tool, um den kompletten Speicher des Handys auf ihren Computer zu kopieren. Das klappt vollständig. Keine Fehlermeldung. Darin suchen sie dann nach Spuren des Videos. Aber sie finden nichts. Nur weil die Mutter so überzeugend ist, gehen sie einen Schritt weiter. Sie machen das Smartphone auf. Und erst dann sehen sie: Das Modell hat zwei Speicherchips. Aber die Software hat den zweiten Speicher nicht erkannt. Auf dem zweiten Chip finden sie dann das Video. Das Problem hier war: Es war selbst für den Experten nicht offensichtlich, was die Software genau macht und was sie übersehen kann.

Kann man sich auf Ergebnisse verlassen?

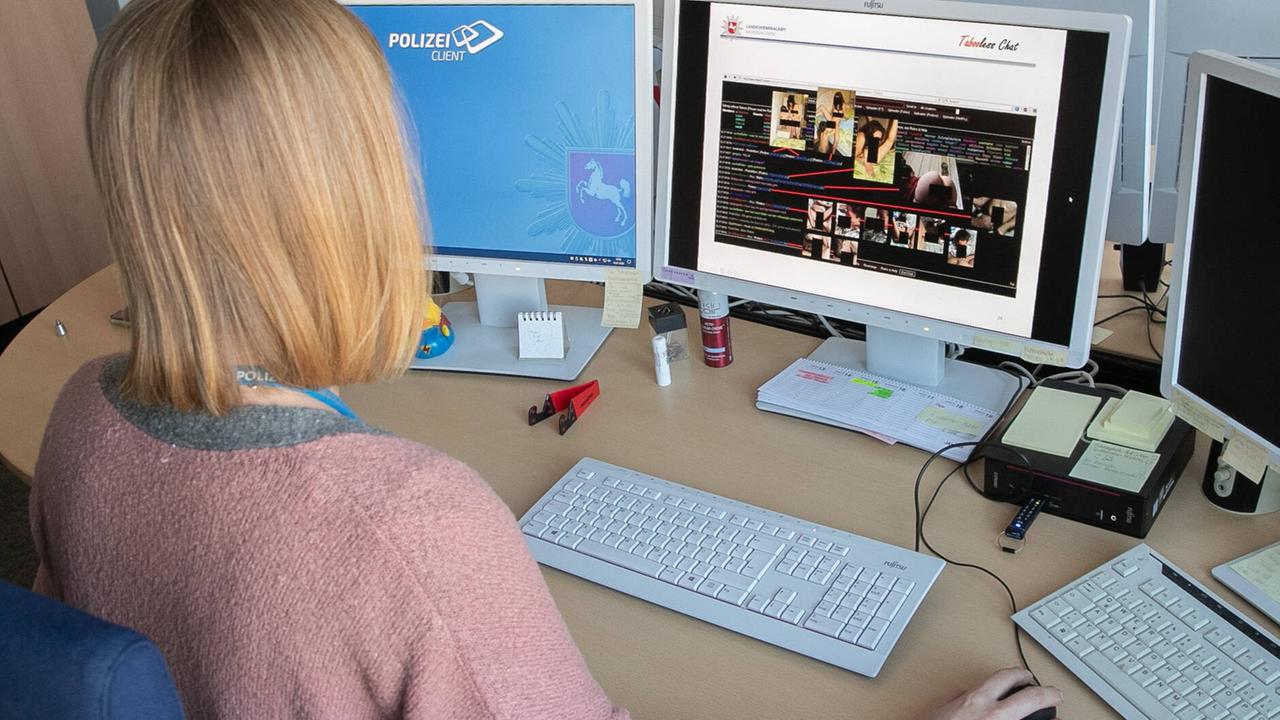

Nein, das müssen Ermittler aber oft. Nur ein paar Zahlen: Letztes Jahr gab es bei uns in Deutschland über 100.000 Fälle von Cybercrime und 300.000 Fälle, bei denen das Internet das Tatmittel war. Und da reden wir noch gar nicht von Raubüberfällen oder Verkehrsunfällen, wo ebenfalls digitale Spuren anfallen. Um diese vielen Fälle überhaupt bearbeiten zu können, muss also die Auswertung zu einem gewissen Teil automatisiert ablaufen. Wie das funktioniert zeigt ein anderer Fall, von dem der Forensiker erzählt hat. Es ging wieder um Bilder von Kindesmissbrauch. Der Forensiker hat das Handy des Beschuldigten mit einem Aufbereitungstool analysiert. Das hat ihm unter anderem angezeigt, welche Begriffe der Mann in eine Suchmaschine eingegeben hat. Und da waren Begriffe dabei, die man laut diesem Forensiker wirklich nur kennt, wenn man in dieser "Kinderpornographie"-Szene verankert ist. Es kam zum Prozess und da kam plötzlich raus: Die Suchmaschine hatte dem Beschuldigten diese Begriffe vorgeschlagen. Er kannte sie gar nicht, was im Endeffekt ein bisschen entlastend war. Er hat sie also aus den Vorschlägen ausgewählt und nicht selbst eingegeben. Das aber hat das Tool nicht unterschieden.

Ein Verbrecher kommt davon

"Solche Fälle haben wir immer mal wieder, dass Tools das nicht richtig entdecken oder falsch bewerten," erklärt Tobias Eggendorfer. Der Informatiker lehrt an der Hochschule Ravensburg-Weingarten und ist Experte für IT-Forsensik. Ein grundlegendes Problem der Beweissicherung bei Smartphones und anderen digitalen Geräten: Ermittler müssen einige Aufgaben in der Spurensicherung an die Tools abgeben, sonst kommen sie nicht hinterher. Die Fehler der Tools fallen dann aber im anschließenden Strafprozess mitunter nicht auf.

"Wir haben dann in der logischen Konsequenz auch Fehlurteile, weil natürlich durch die falsche Bewertung von Beweismitteln auch falsche Ergebnisse entstehen."

"Fehlurteile" – das klingt theoretisch. Aber am Ende bedeutet es, dass ein Mensch zu Unrecht verurteilt wird oder ein Verbrecher davonkommt, weil die Spezialisten bei Polizei und Staatsanwaltschaft unter Umständen nicht wissen, wie ihr digitales Handwerkszeug funktioniert. Diese Intransparenz ist teilweise sogar gewollt. Denn die Hersteller der Forensik-Software möchten etwa die Sicherheitslücken, die sie nutzen, um Smartphones zu knacken, so lange wie möglich für sich behalten.

Ermittler müssen Beweismittel aus der Hand geben

"Das halte ich im forensischen Prozess übrigens für grundsätzlich sehr, sehr schwierig. Wenn ich nicht sagen kann, wie ich zu den Daten gekommen bin, nehme ich ja gerade dem Richter die Möglichkeit, die Beweise zu würdigen. Dazu müssten eigentlich die Verfahren vollständig dokumentiert sein, Begrifflichkeiten sinnvoll definiert sein und eben notfalls die manuelle Nachvollziehbarkeit gegeben sein. Da haben wir tatsächlich bei vielen kommerziellen Anbietern das Problem, dass es sich da natürlich (da geht's um Geschäftsgeheimnisschutz auf der anderen Seite) zurückhalten."

Das geht mittlerweile so weit, dass manche Forensik-Firmen die Funktion, auch neueste Handy-Modelle zu knacken, gar nicht mehr in ihre Software einbauen. Stattdessen bieten Sie eine kostenpflichtige Datenextraktion an, die sie in ihrem eigenen Labor durchführen. Die Ermittler müssen also potenzielle Beweismittel aus der Hand geben.

"Solches Vorgehen kennt man. Ich halte das für hochproblematisch. Da hat man in dem Moment zwar Unterschriften, in denen die sagen: Wir haben das Beweismittel sorgfältig behandelt. Aber man weiß nicht, was in Wirklichkeit derweil passiert ist. Und damit ist das natürlich etwas, wo man in einem Verfahren schon mal fragen kann: Passt es denn zusammen? Oder wurden im Rahmen der Beweissicherung möglicherweise die inkriminierten Bilder oder sowas eingespielt?"

Größter Anbieter ist ein israelisches Unternehmen

Der größte Anbieter derartiger Dienste ist das israelische Unternehmen Cellebrite. "Also ich weiß, dass die Firma Cellebrite auch deutsche Ermittlungsbehörden unterstützt." Das Unternehmen ließ unsere Anfragen zum Ablauf seiner Dienstleistungen und zu seinen Kunden unbeantwortet. Christian Hummert, der bei der Zentrale Stelle für Informationstechnik im Sicherheitsbereich, kurz ZITiS, die digitale Forensik leitet, sieht derartige Dienste ähnlich kritisch.

"Es gibt viele Firmen, die die digitale Auswertung, digitale Forensik für die Sicherheitsbehörden machen. Aber da handelt es sich um private Anbieter. Das ist eine originäre staatliche Aufgabe. Das ist ein Eingriff in die Bürgerrechte. Wenn Ihnen das Handy beschlagnahmt wird, da haben wir auch bestimmte Institutionen, die das dürfen: Die Polizeien und das Bundeskriminalamt und eben keine Firmen, die im Auftrag von Staatsanwaltschaften handeln."

Forensik für Mobiltelefone standardisieren

Die 2017 gegründete ZITiS soll als zentarale Stelle eigene derartige Forensik-Methoden für die deutschen Behörden entwickeln. Das sind aber hauptsächlich Speziallösungen, um Systeme zu knacken, die kriminelle Gruppen in Deutschland verwenden und für die es auf dem Markt keine entsprechenden Produkte gibt. Aber die ZITiS entwickelt keine eigenen Tools, um etwa Chat-Protokolle weit verbreiteter Programme wie Whatsapp auszulesen.

"Also, wenn wir jetzt anfangen würden, ein eigenes Celebrite zu entwickeln. Das wäre relativ teuer für den deutschen Steuerzahler. Wichtig ist aber, dass diese Produkte überprüft und evaluiert werden. Und das machen wir."

Zudem arbeitet die ZITiS am europäischen Projekt "Formobile" mit. Eines der Ziele ist es, die digitale Forensik für Mobiltelefone in Strafprozessen zu standardisieren. "Ich möchte eigentlich beschreiben von dem ersten Moment, wo ein Polizist ein Handy anfasst, - wir nennen ihn den First Responder - bis zu dem Moment, wo der Sachverständige seinen Vortrag vor Gericht hält."

Was sollen die Standards aus dem Projekt Formobile genau beschreiben?

Vor allem die Handhabung des Asservats: Wie wird das Handy gelagert? Wie wird es verpackt und so weiter. Dann geht es um die Tools. Die müssen überprüft worden sein. Das ist ein Punkt, den viele Experten teilen: Klar können die Hersteller ihre Methoden nicht offenlegen. Aber sie sollen sich zumindest mehr für externe Audits öffnen, die die Software überprüfen.

Was passiert dann mit diesen Standards?

Die werden jetzt veröffentlich und darüber wird beraten und dann kann das Europäische Institut für Normung CEN – das ist der Wunsch – so etwas offiziell zum Standard machen. Damit können sich eben solche Forensik-Labore und Tools ein Siegel geben lassen: Ich funktioniere nach diesem Standard. Und dann kann es eventuell auch in der Strafprozessordnung eine Änderung geben, die sagt: Digitale Spuren müssen nach diesem Standard gesichert werden.

Können Fehler ausgeschlossen werden?

Es könnte immer noch etwas durchrutschen, klar. Das passiert ja auch in Prozessen, wo man es nicht mit digitalen Spuren zu tun hat. Aber irgendwie ist es hier speziell, weil Richter und Anwälte und wir alle, eine Art Verständnis für Dinge in der echten Welt haben. Man versteht einen Autounfall oder Kunstfehler beim Arzt. Man braucht immer noch Sachverständige, um das zu beurteilen, aber man hat ein Verständnis. In der digitalen Welt sind die Dinge mitunter so abstrakt, dass dieses Verständnis nicht da ist. Das will dieses Formobile Projekt eben auch ändern.