Den Haag an einem Nachmittag im Juli. Auf halbem Weg zwischen Stadtzentrum und Strand liegt ein graues, kantiges Gebäude in der Sonne, geschützt von einer massiven Mauer aus Glas. Das Hauptquartier der europäischen Polizeibehörde Europol. Eine moderne Festung. Claire George, Europols Pressesprecherin, führt durch zahlreiche Sicherheitsschranken. Einen Handscanner und eine Fahrstuhlfahrt später stehen wir im Flur einer Abteilung namens EC3, dem European Cybercrime Centre.

"Wir sind hier im Europäischen Zentrum zur Bekämpfung der Cyberkriminalität. Hier arbeiten Europas beste Spezialisten und Analysten im Bereich Online-Kriminalität. Derzeit haben wir rund 300 Leute hier, die sich mit Ransomware, Virenattacken, Zahlungsbetrug und sexuellem Kindesmissbrauch online beschäftigen."

Ransomware-Attacken: Das Geschäft mit dem digitalen Lösegeld

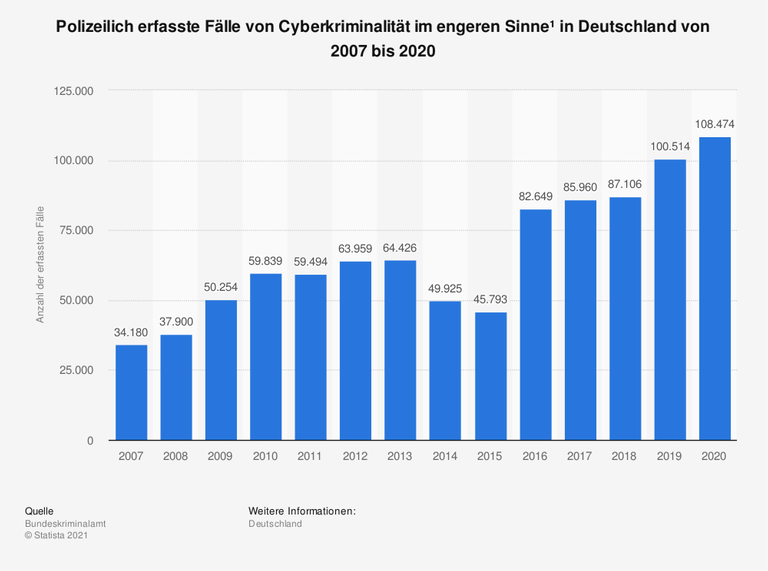

Straftaten im Netz und Angriffe krimineller Hacker haben in den vergangenen Monaten weltweit zugenommen. Auch Krankenhäuser, Energie- und Lebensmittellieferanten wurden in jüngster Zeit lahmgelegt. Allein in Deutschland erfasste die Polizei im vergangenen Jahr mehr als 108.000 Fälle von Cyberkriminalität. Bei ihrem Treffen im britischen Cornwall haben die G7-Staaten entsprechend einen Appell in ihre Abschlusserklärung aufgenommen:

"Wir rufen alle Staaten auf, dringend innerhalb ihrer Grenzen operierende kriminelle Ransomware-Netzwerke aufzudecken und handlungsunfähig zu machen und diese Netzwerke für ihre Taten zur Rechenschaft zu ziehen."

Bei Ransomware-Attacken hacken sich Angreifer in die Computersysteme von Unternehmen oder öffentlichen Institutionen. Sie verschlüsseln alle Daten, legen so das System lahm und fordern ein Lösegeld. Erst wenn die Betroffenen zahlen, schicken die Angreifer einen digitalen Schlüssel, der es ermöglicht, die Daten wiederherzustellen.

"Wir rufen alle Staaten auf, dringend innerhalb ihrer Grenzen operierende kriminelle Ransomware-Netzwerke aufzudecken und handlungsunfähig zu machen und diese Netzwerke für ihre Taten zur Rechenschaft zu ziehen."

Bei Ransomware-Attacken hacken sich Angreifer in die Computersysteme von Unternehmen oder öffentlichen Institutionen. Sie verschlüsseln alle Daten, legen so das System lahm und fordern ein Lösegeld. Erst wenn die Betroffenen zahlen, schicken die Angreifer einen digitalen Schlüssel, der es ermöglicht, die Daten wiederherzustellen.

Für Polizeibehörden wie Europol ist das Thema nicht neu. EC3 – das Cybercrime-Zentrum – ist seit seiner Gründung 2013 stetig gewachsen. Die Beamten hier arbeiten rund um die Uhr. Einer von ihnen ist Philipp Ammann: "Ich leite die Strategie-Abteilung des EC3s, des Europäischen Zentrums zur Bekämpfung der Cyber-Kriminalität."

Der Österreicher sieht derzeit vier Schwerpunkte im Bereich Cybercrime: Neben Ransomware-Attacken sind das Kindesmissbrauch, Schadsoftware für mobile Geräte und sogenannter CEO-Betrug, bei dem Kriminelle sich per E-Mail als Chef eines Unternehmens ausgeben und Untergebene darum bitten, Geld zu überweisen.

Der Österreicher sieht derzeit vier Schwerpunkte im Bereich Cybercrime: Neben Ransomware-Attacken sind das Kindesmissbrauch, Schadsoftware für mobile Geräte und sogenannter CEO-Betrug, bei dem Kriminelle sich per E-Mail als Chef eines Unternehmens ausgeben und Untergebene darum bitten, Geld zu überweisen.

Mehr Angriffe auf mobile Apps

"Cyberkriminelle reagieren sehr schnell und agil auf Veränderungen in ihrer Umwelt. Das hat man eben auch in der Pandemie gesehen, wie schnell dann plötzlich Phishing-E-Mails mit einem Covid-19-Thema abgesendet wurden. Und dann ist es eben auch so, nachdem wir verstärkt mobile Apps verwenden, um zum Beispiel unsere Bankgeschäfte zu erledigen, heißt das natürlich auch, dass Kriminelle darauf reagieren. Und da sehen wir einen ganz starken Anstieg", so Ammann.

In all diesen Bereichen unterstützen Experten von Europol die EU-Mitgliedsländer. Denn selbst tätig werden kann die europäische Behörde nicht.

"Wir sind nicht das europäische FBI. Wir können nicht herumgehen, keine Leute verhaften, ist auch nicht unsere Aufgabe. Unsere Aufgabe ist es, die Mitgliedsstaaten zu unterstützen. Wir haben auch viele Kolleginnen und Kollegen, die, wenn eben angefragt, auch vor Ort, zum Beispiel im Bereich digitale Forensik helfen können."

"Wir sind nicht das europäische FBI. Wir können nicht herumgehen, keine Leute verhaften, ist auch nicht unsere Aufgabe. Unsere Aufgabe ist es, die Mitgliedsstaaten zu unterstützen. Wir haben auch viele Kolleginnen und Kollegen, die, wenn eben angefragt, auch vor Ort, zum Beispiel im Bereich digitale Forensik helfen können."

So muss nicht jedes EU-Land eigene Expertise in allen Bereichen der Online-Kriminalität aufbauen. Das wäre auch schwierig. Denn Spezialistinnen und Spezialisten sind knapp.

"Darüber hinaus, und das ist auch ein ganz wichtiger Punkt, sind wir ein Intelligence Hub. Das heißt, all die Information, die wir bekommen von den Mitgliedstaaten über sichere Kanäle, über ausgewählte kompetente Nationalbehörden, diese Informationen gehören uns eigentlich nicht. Wir verwalten die. Wir können darüber hinaus aber erweiterte Lagebilder erstellen. Wir können Verknüpfungen machen, die auf nationaler Ebene nicht möglich wären."

"Darüber hinaus, und das ist auch ein ganz wichtiger Punkt, sind wir ein Intelligence Hub. Das heißt, all die Information, die wir bekommen von den Mitgliedstaaten über sichere Kanäle, über ausgewählte kompetente Nationalbehörden, diese Informationen gehören uns eigentlich nicht. Wir verwalten die. Wir können darüber hinaus aber erweiterte Lagebilder erstellen. Wir können Verknüpfungen machen, die auf nationaler Ebene nicht möglich wären."

Viren, Würmer, Trojaner und DDoS-Attacken

Wiesbaden, Europaviertel. Die Kasernengebäude des weitläufigen ehemaligen US-Militärareals sind sorgfältig renoviert. Seit einigen Jahren sind hier verschiedene Abteilungen des Bundeskriminalamtes untergebracht. Unter anderem die Abteilung, die sich mit Cybercrime beschäftigt. An einem großen Besprechungstisch sitzen eine Staatsanwältin und ein Polizist:

"Mein Name ist Linda Bertram. Ich bin als Staatsanwältin bei der Zentralstelle zur Bekämpfung der Internetkriminalität bei der Generalstaatsanwalt Frankfurt am Main tätig. Dort befasse ich mit Verfahren, die Cybercrime im engeren Sinne zum Gegenstand haben sowie mit Angelegenheiten der internationalen Rechtshilfe, die in diesen Bereich fallen."

"Mein Name ist Carsten Meywirth und ich leite die Abteilung Cybercrime im Bundeskriminalamt. Und unser Hauptfokus liegt auf der Cybercrime im engeren Sinne."

"Mein Name ist Linda Bertram. Ich bin als Staatsanwältin bei der Zentralstelle zur Bekämpfung der Internetkriminalität bei der Generalstaatsanwalt Frankfurt am Main tätig. Dort befasse ich mit Verfahren, die Cybercrime im engeren Sinne zum Gegenstand haben sowie mit Angelegenheiten der internationalen Rechtshilfe, die in diesen Bereich fallen."

"Mein Name ist Carsten Meywirth und ich leite die Abteilung Cybercrime im Bundeskriminalamt. Und unser Hauptfokus liegt auf der Cybercrime im engeren Sinne."

Mit Cybercrime im engeren Sinne ist Internet-Kriminalität gemeint, bei der Täterinnen und Täter gegen Datennetze oder gegen Computersysteme sowie die Daten vorgehen, auf die sie dort stoßen. Linda Bertram:

"Man kann es landläufig, glaube ich, als Viren, Würmer und Trojaner bezeichnen. Alles, was im Netz kreucht und fleucht und dort nicht hingehört. Als Beispiel diese berühmten sogenannten DDoS-Attacken. Das heißt, wenn eine Seite im Internet, zum Beispiel ein beliebter Online-Shop, auf dem Leute bestellen wollen, durch technische Manipulationen plötzlich nicht mehr erreichbar ist. Aber auch sogenannte Ransomware-Attacken, also eine spezielle Software, die Dateien verschlüsselt. Und auch ansonsten Trojaner wie beispielsweise Emotet, die dazu angelegt sind, den Tätern zu ermöglichen, sich in Systemen unbemerkt zu bewegen und dann eben Daten klauen zu können."

Cybercrime im weiteren Sinne meint hingegen klassische Verbrechen wie Betrug oder Raub, die mithilfe des Internets verübt werden. Die Zentralstelle zur Bekämpfung der Internetkriminalität der Generalstaatsanwaltschaft Frankfurt am Main hat dieses Feld inzwischen in vier Bereiche gegliedert:

"Das eine Team befasst sich mit kinderpornografischem Material im Internet, bekämpft also Kipo-Plattformen. Das sogenannte Team Darknet befasst sich mit der Kriminalität in der sogenannten Underground-Economy, hauptsächlich im Darknet, aber auch im Clear-Web. Das heißt also in Teilen des Internets, die nur auf besonderen Wegen zu erreichen sind, aber eben auch alles, was in den Bereich Drogen und Waffenhandel, auch im Clear-Web zu erreichen ist, also im normalen World Wide Web. Das weitere Team, was wir noch haben, hat sich der Bekämpfung von Hate Speech verschrieben. Und last but not least das Team, indem ich tätig bin, Cybercrime im engeren Sinne."

"Man kann es landläufig, glaube ich, als Viren, Würmer und Trojaner bezeichnen. Alles, was im Netz kreucht und fleucht und dort nicht hingehört. Als Beispiel diese berühmten sogenannten DDoS-Attacken. Das heißt, wenn eine Seite im Internet, zum Beispiel ein beliebter Online-Shop, auf dem Leute bestellen wollen, durch technische Manipulationen plötzlich nicht mehr erreichbar ist. Aber auch sogenannte Ransomware-Attacken, also eine spezielle Software, die Dateien verschlüsselt. Und auch ansonsten Trojaner wie beispielsweise Emotet, die dazu angelegt sind, den Tätern zu ermöglichen, sich in Systemen unbemerkt zu bewegen und dann eben Daten klauen zu können."

Cybercrime im weiteren Sinne meint hingegen klassische Verbrechen wie Betrug oder Raub, die mithilfe des Internets verübt werden. Die Zentralstelle zur Bekämpfung der Internetkriminalität der Generalstaatsanwaltschaft Frankfurt am Main hat dieses Feld inzwischen in vier Bereiche gegliedert:

"Das eine Team befasst sich mit kinderpornografischem Material im Internet, bekämpft also Kipo-Plattformen. Das sogenannte Team Darknet befasst sich mit der Kriminalität in der sogenannten Underground-Economy, hauptsächlich im Darknet, aber auch im Clear-Web. Das heißt also in Teilen des Internets, die nur auf besonderen Wegen zu erreichen sind, aber eben auch alles, was in den Bereich Drogen und Waffenhandel, auch im Clear-Web zu erreichen ist, also im normalen World Wide Web. Das weitere Team, was wir noch haben, hat sich der Bekämpfung von Hate Speech verschrieben. Und last but not least das Team, indem ich tätig bin, Cybercrime im engeren Sinne."

Erfolg im Kampf gegen "Emotet"

Einen besonders spektakulären Erfolg erzielten die Internetermittler aus der Mainmetropole zu Jahresbeginn. Gemeinsam mit dem BKA sowie mit internationalen Partnerbehörden gelang es, das Kriminalitäts-Netzwerk zu zerschlagen, das den Trojaner "Emotet" benutzt hatte. "Emotet" ermöglicht, unbemerkt Daten zu klauen, und galt bis zu diesem Zeitpunkt als gefährlichste Schadsoftware weltweit. Ein Knoten dieses international aktiven Cybercrime- Netzwerkes konnte in der Ukraine aufgedeckt werden. BKA-Cybercrime-Abteilungsleiter Carsten Meywirth:

"Bis heute sind die Täter nicht zurückgekommen über diese Infrastruktur. Und das ist uns gelungen, weil wir im Rahmen einer internationalen Allianz mit anderen Partnern wie beispielsweise dem FBI, den Kanadiern, den Franzosen, den Ukrainern eng zusammengearbeitet haben. Dass wir die operativen Maßnahmen zusammen geplant haben und dann auch in der Ukraine entsprechende Maßnahmen initiieren konnten und somit einen wirklich großartigen Erfolg bei der Bekämpfung der Cybercrime erzielen konnten."

Der Emotet-Fall zeigt aber auch: Die technischen Herausforderungen für die Ermittlungsbehörden sind enorm. Ein riesiges internationales Netzwerk mit infizierten Systemen wurde durch die Cyber-Kriminellen noch einmal durch zwei weitere, dahinterliegende Reserve-Systeme abgesichert, erklärt die Spezial-Staatsanwältin Linda Bertram:

"Und natürlich machen die Täter nicht vor Landesgrenzen halt. Diese Systeme waren über den Erdball verstreut. Zunächst war es sehr schwierig, die ausfindig zu machen. Dann musste man weiter damit kämpfen, dass diese Systeme auch umgezogen sind, sprich Server-Standorte über Nacht gewechselt wurden und man versuchen musste, dann im Wege der Rechtshilfe, schnellstmöglich das neue Land, in denen diese Server gezogen sind, darum zu ersuchen, einen zu unterstützen."

Dazu kam: die Schadsoftware Emotet basierte auf IP-Adressen, mit denen jederzeit der Computer oder auch der Server gewechselt werden konnte.

"Das heißt, Sie haben nicht die Angriffsmöglichkeit auf einen einzelnen Server, eine einzelne technische Adresse, die Sie beschlagnahmen können und den entsprechenden Provider dazu bringen, dass das Ganze abgeschaltet wird. Sondern die Herausforderung bestand darin, an mehreren Stellen gleichzeitig entsprechende strafprozessuale Maßnahmen umzusetzen, um den Tätern eben nicht zu ermöglichen, ihre Systeme wiederum umzuziehen und an anderer Stelle verdeckt weiterzumachen."

"Bis heute sind die Täter nicht zurückgekommen über diese Infrastruktur. Und das ist uns gelungen, weil wir im Rahmen einer internationalen Allianz mit anderen Partnern wie beispielsweise dem FBI, den Kanadiern, den Franzosen, den Ukrainern eng zusammengearbeitet haben. Dass wir die operativen Maßnahmen zusammen geplant haben und dann auch in der Ukraine entsprechende Maßnahmen initiieren konnten und somit einen wirklich großartigen Erfolg bei der Bekämpfung der Cybercrime erzielen konnten."

Der Emotet-Fall zeigt aber auch: Die technischen Herausforderungen für die Ermittlungsbehörden sind enorm. Ein riesiges internationales Netzwerk mit infizierten Systemen wurde durch die Cyber-Kriminellen noch einmal durch zwei weitere, dahinterliegende Reserve-Systeme abgesichert, erklärt die Spezial-Staatsanwältin Linda Bertram:

"Und natürlich machen die Täter nicht vor Landesgrenzen halt. Diese Systeme waren über den Erdball verstreut. Zunächst war es sehr schwierig, die ausfindig zu machen. Dann musste man weiter damit kämpfen, dass diese Systeme auch umgezogen sind, sprich Server-Standorte über Nacht gewechselt wurden und man versuchen musste, dann im Wege der Rechtshilfe, schnellstmöglich das neue Land, in denen diese Server gezogen sind, darum zu ersuchen, einen zu unterstützen."

Dazu kam: die Schadsoftware Emotet basierte auf IP-Adressen, mit denen jederzeit der Computer oder auch der Server gewechselt werden konnte.

"Das heißt, Sie haben nicht die Angriffsmöglichkeit auf einen einzelnen Server, eine einzelne technische Adresse, die Sie beschlagnahmen können und den entsprechenden Provider dazu bringen, dass das Ganze abgeschaltet wird. Sondern die Herausforderung bestand darin, an mehreren Stellen gleichzeitig entsprechende strafprozessuale Maßnahmen umzusetzen, um den Tätern eben nicht zu ermöglichen, ihre Systeme wiederum umzuziehen und an anderer Stelle verdeckt weiterzumachen."

Arbeitsstrukturen beim Cybercrime-Team des BKA

Schon dieses Beispiel zeigt: Ermittlungsarbeit in Zeiten von Cybercrime erfordert bei Polizei und Justiz Personal, das auch computertechnisch mithalten kann. Das Bundeskriminalamt fährt bei der schwierigen Suche nach Fachkräften in diesem Feld zweigleisig, erklärt Carsten Meywirth, dessen wachsendes Cybercrime-Team beim BKA bald 300 Mitarbeitende umfasst:

"Bei uns ist das so, dass wir eine Art Tandemlösung haben. Hier in den Ermittlungsteams, auf der einen Seite ausgebildete Polizeivollzugsbeamte, die umgehen können mit dem kriminalistischen Besteck. Die rechtlich geschult sind im Strafrecht und Strafprozessrecht und die die Fälle kriminalistisch bewerten können. Und am gleichen Tisch sitzt eine IT-Fachkraft, die wir als IT-Fachkraft gewinnen und der dann als Cyber-Analyst oder als Analystin bei uns hier einsteigt und die technische Affinität mitbringt. Und die beiden als Tandem mit dem jeweiligen Wissen sind ein schlagkräftiges Team."

"Bei uns ist das so, dass wir eine Art Tandemlösung haben. Hier in den Ermittlungsteams, auf der einen Seite ausgebildete Polizeivollzugsbeamte, die umgehen können mit dem kriminalistischen Besteck. Die rechtlich geschult sind im Strafrecht und Strafprozessrecht und die die Fälle kriminalistisch bewerten können. Und am gleichen Tisch sitzt eine IT-Fachkraft, die wir als IT-Fachkraft gewinnen und der dann als Cyber-Analyst oder als Analystin bei uns hier einsteigt und die technische Affinität mitbringt. Und die beiden als Tandem mit dem jeweiligen Wissen sind ein schlagkräftiges Team."

Zentralstelle zur Bekämpfung der Internetkriminalität (ZIT)

Ganz ähnlich entwickelt es sich bei der Zentralstelle zur Bekämpfung der Internetkriminalität – kurz ZIT – der Generalstaatsanwaltschaft Frankfurt am Main. Es begann mit Ermittlungen im sogenannten Darknet, inzwischen sind weitere Ermittlungsbereiche im offenen Internet und in den Social-Media-Kanälen dazu gekommen, so Linda Bertram. Die Zahl der Staatsanwältinnen und Anwälte bei der ZIT hat sich in wenigen Jahren von 4 auf mehr als 20 erhöht:

"Um bei der ZIT arbeiten zu können, kann sich jeder Staatsanwalt abordnen lassen. Wir haben eine sehr bunte Mischung an Vorbefassung, was die Kollegen anbelangt. Letztlich werden wir auch durch IT-Referenten unterstützt, die bei uns im Hause entsprechende Ermittlungsunterstützung bieten, sodass man sagen kann, dass wir auch den nächsten Schritt in die Zukunft gegangen sind, dem angepasst, was uns die tägliche Arbeit dann auch abverlangt."

"Um bei der ZIT arbeiten zu können, kann sich jeder Staatsanwalt abordnen lassen. Wir haben eine sehr bunte Mischung an Vorbefassung, was die Kollegen anbelangt. Letztlich werden wir auch durch IT-Referenten unterstützt, die bei uns im Hause entsprechende Ermittlungsunterstützung bieten, sodass man sagen kann, dass wir auch den nächsten Schritt in die Zukunft gegangen sind, dem angepasst, was uns die tägliche Arbeit dann auch abverlangt."

Denn klar ist: Das Feld der Internet-Kriminalität wandelt sich schnell. Die internationalen Rechtsnormen – etwa in der EU – hinken den kriminellen Aktivitäten aus der Sicht der Cybercrime-Ermittlerinnen und Ermittler oft hinterher.

E-Evidence-Verordnung soll Ermittlungen erleichtern

Die Frankfurter Staatsanwältin Linda Bertram hofft da aktuell vor allem auf die sogenannte "E-Evidence-Verordnung", die sich gerade im EU-Gesetzgebungsverfahren befindet:

"Die 'E-Evidence-Verordnung' zielt darauf, dass es Ermittlungsbehörden in einem Land ermöglicht werden soll, unter bestimmten Voraussetzungen einen Provider in einem anderen Land unmittelbar um Herausgabe von Daten zu ersuchen, also nicht den Weg der großen, förmlichen Rechtshilfe gehen zu müssen, sondern letztlich, sich unmittelbar an einen Anbieter wenden zu können, in einem anderen Land, um diese Wege zu beschleunigen. Natürlich unter Information des Landes, in dem dieser Provider sitzt."

Während das BKA auf Europaebene eng mit Europol zusammenarbeitet, kooperiert die ZIT vor allem mit einer anderen internationalen Einrichtung in Den Haag. Sie heißt Eurojust und wird von Richtern und Staatsanwältinnen getragen, die jedes EU-Land dorthin entsendet:

"Wenn man dann Fragen der internationalen Rechtshilfe hat, zum Beispiel einen Ansprechpartner in einem gewissen Land in Erfahrung bringen möchte, um dort ein Rechtshilfeersuchen hin zu steuern, aber auch das Interesse daran hat, mit anderen Strafverfolgungsbehörden zusammenzuarbeiten, kann man sich an Eurojust wenden und die organisieren dann für einen solche Treffen, bringen einen in Kontakt mit Menschen, die eben gegebenenfalls hinsichtlich eines Phänomens gerade selber Ermittlungen anstrengen und unterstützen, auch bei gemeinsamen internationalen Aktionstagen, indem sie eben Koordinierungscenter einrichten, die man dann eben letztlich normalerweise in Den Haag physisch aufsuchen kann. Jetzt aber, Corona-bedingt, dann eben über Videokonferenztechnik."

Auch Europol stellt internationalen Ermittlerteams in Den Haag Räume zur Verfügung. Zum Beispiel wenn die Beamten weltweite Aktionen koordinieren müssen. Cybercrime-Stratege Philipp Amann:

"Man hört es ja immer wieder: Cybercrime kennt keine Grenzen. Aber genau so ist es. Denn es ist die Ausnahme, dass man einen Fall hat, wo die Infrastruktur, die Täter und die Opfer alle in einem Land sitzen, das ist die absolute Ausnahme. Im Regelfall sind die über mehrere Länder, über mehrere Rechtsrahmen verteilt, was natürlich die Bekämpfung, die Untersuchung dementsprechend komplex macht."

Viele Fälle sind nicht nur geografisch, sondern auch technisch komplex, zum Beispiel wenn es um Ransomware-Attacken und Lösegeldzahlungen in Kryptowährung wie Bitcoin geht. Europol versucht deswegen, Beamte in den EU-Staaten weiterzubilden, durch Workshops und durch ein Spiel.

"Cryptopol ist ein Spiel, das jetzt speziell nur für Ermittlungsbehörden entwickelt wurde und die Grundidee ist, dass man über einen spielerischen Ansatz lernt: Was sind Kryptowährungen? Wie funktioniert das? Bis hin zu den echten Untersuchungsschritten. Wie untersuche ich das jetzt? Wie erkenne ich eine Bitcoin-Wallet? Wie erkenne ich, wie viel Geld, wie viel Bitcoins zum Beispiel dranhängen? Wie kann ich grundsätzliche Analysen machen?"

"Die 'E-Evidence-Verordnung' zielt darauf, dass es Ermittlungsbehörden in einem Land ermöglicht werden soll, unter bestimmten Voraussetzungen einen Provider in einem anderen Land unmittelbar um Herausgabe von Daten zu ersuchen, also nicht den Weg der großen, förmlichen Rechtshilfe gehen zu müssen, sondern letztlich, sich unmittelbar an einen Anbieter wenden zu können, in einem anderen Land, um diese Wege zu beschleunigen. Natürlich unter Information des Landes, in dem dieser Provider sitzt."

Während das BKA auf Europaebene eng mit Europol zusammenarbeitet, kooperiert die ZIT vor allem mit einer anderen internationalen Einrichtung in Den Haag. Sie heißt Eurojust und wird von Richtern und Staatsanwältinnen getragen, die jedes EU-Land dorthin entsendet:

"Wenn man dann Fragen der internationalen Rechtshilfe hat, zum Beispiel einen Ansprechpartner in einem gewissen Land in Erfahrung bringen möchte, um dort ein Rechtshilfeersuchen hin zu steuern, aber auch das Interesse daran hat, mit anderen Strafverfolgungsbehörden zusammenzuarbeiten, kann man sich an Eurojust wenden und die organisieren dann für einen solche Treffen, bringen einen in Kontakt mit Menschen, die eben gegebenenfalls hinsichtlich eines Phänomens gerade selber Ermittlungen anstrengen und unterstützen, auch bei gemeinsamen internationalen Aktionstagen, indem sie eben Koordinierungscenter einrichten, die man dann eben letztlich normalerweise in Den Haag physisch aufsuchen kann. Jetzt aber, Corona-bedingt, dann eben über Videokonferenztechnik."

Auch Europol stellt internationalen Ermittlerteams in Den Haag Räume zur Verfügung. Zum Beispiel wenn die Beamten weltweite Aktionen koordinieren müssen. Cybercrime-Stratege Philipp Amann:

"Man hört es ja immer wieder: Cybercrime kennt keine Grenzen. Aber genau so ist es. Denn es ist die Ausnahme, dass man einen Fall hat, wo die Infrastruktur, die Täter und die Opfer alle in einem Land sitzen, das ist die absolute Ausnahme. Im Regelfall sind die über mehrere Länder, über mehrere Rechtsrahmen verteilt, was natürlich die Bekämpfung, die Untersuchung dementsprechend komplex macht."

Viele Fälle sind nicht nur geografisch, sondern auch technisch komplex, zum Beispiel wenn es um Ransomware-Attacken und Lösegeldzahlungen in Kryptowährung wie Bitcoin geht. Europol versucht deswegen, Beamte in den EU-Staaten weiterzubilden, durch Workshops und durch ein Spiel.

"Cryptopol ist ein Spiel, das jetzt speziell nur für Ermittlungsbehörden entwickelt wurde und die Grundidee ist, dass man über einen spielerischen Ansatz lernt: Was sind Kryptowährungen? Wie funktioniert das? Bis hin zu den echten Untersuchungsschritten. Wie untersuche ich das jetzt? Wie erkenne ich eine Bitcoin-Wallet? Wie erkenne ich, wie viel Geld, wie viel Bitcoins zum Beispiel dranhängen? Wie kann ich grundsätzliche Analysen machen?"

Freie Tools zur Daten-Entschlüsselung

Öffentlichkeit und Journalisten können sich Cryptopol nicht anschauen. Man wolle nicht alle Karten auf den Tisch legen, so Amann. Schließlich könnte auch die Gegenseite zuhören. Bei einem Ransomware-Angriff auf die Colonial Pipeline in den USA konnten versierte Beamte im Juni einen Teil des in Kryptowährung gezahlten Lösegelds zurückholen. Sollten Unternehmen in Zukunft also einfach zahlen, mit dem erkauften Schlüssel die Daten wiederherstellen und dann darauf hoffen, dass Cyberexperten den Angreifern das Geld wieder abjagen können? Auf keinen Fall, meint der Europol-Experte:

"Unsere ganz klare, direkte Empfehlung ist, nicht zu zahlen. Und dafür gibt's viele Gründe. Ich meine, erst einmal hat man es mit Kriminellen zu tun. Also man verlässt sich quasi auf das Ehrenwort dieser Kriminellen. Man hat keine Garantien, ob man die Daten überhaupt bekommt."

Außerdem sei es auch mit Schlüssel nicht sicher, ob man die Daten vollständig wiederherstellen kann. Firmen sollten Ermittlungsbehörden einbeziehen und auf der Website NoMoreRansom.org nachschauen, so Amann. Dort hat Europol Tools gesammelt, die möglicherweise zur freien Entschlüsselung genutzt werden können.

"Unsere ganz klare, direkte Empfehlung ist, nicht zu zahlen. Und dafür gibt's viele Gründe. Ich meine, erst einmal hat man es mit Kriminellen zu tun. Also man verlässt sich quasi auf das Ehrenwort dieser Kriminellen. Man hat keine Garantien, ob man die Daten überhaupt bekommt."

Außerdem sei es auch mit Schlüssel nicht sicher, ob man die Daten vollständig wiederherstellen kann. Firmen sollten Ermittlungsbehörden einbeziehen und auf der Website NoMoreRansom.org nachschauen, so Amann. Dort hat Europol Tools gesammelt, die möglicherweise zur freien Entschlüsselung genutzt werden können.

Doch so kritisch die Ransomware-Angriffe derzeit sind: Philipp Amann und sein Team denken längst weiter. Sie bereiten sich auf neue Bedrohungszenarien vor, zum Beispiel im Bereich der digital unterstützten Landwirtschaft.

"5G glaube ich, wird ein ganz spannendes Thema werden. Riesenthema, viel Potenzial, wenn man sich anschaut, welche neuen Businessmodelle damit möglich werden. Ich denke nur an Precise Farming und Intelligence Farming zum Beispiel, oder im Gesundheitssektor. Ich glaube, auch das wird ein großes Thema, damit dann auch der ganze mobile Bereich. Das wird sich ganz stark verstärken."

"5G glaube ich, wird ein ganz spannendes Thema werden. Riesenthema, viel Potenzial, wenn man sich anschaut, welche neuen Businessmodelle damit möglich werden. Ich denke nur an Precise Farming und Intelligence Farming zum Beispiel, oder im Gesundheitssektor. Ich glaube, auch das wird ein großes Thema, damit dann auch der ganze mobile Bereich. Das wird sich ganz stark verstärken."

Wie Cyber-Kriminelle KI nutzen könnten

Jedes smarte Gerät, vom internetfähigen Kühlschrank bis zum Auto oder Herzschrittmacher, kann zur Angriffsfläche und damit zum Sicherheitsrisiko werden. Einem weiteren Problem hat der Experte einen ganzen Bericht gewidmet:

"In den nächsten zehn Jahre glaube ich, was sicher konkret ein Problem werden wird, ist im Bereich des kriminellen Missbrauchs von künstlicher Intelligenz. Da haben wir die ersten Ansätze schon gesehen. Im Bereich der Automatisierung von Angriffen."

Kriminelle könnten KI nutzen, um ihre Angriffe zu verbessern. Sie könnten KI-Systeme angreifen, um Sicherheitssperren zu umgehen. Oder sie könnten KI-Programme entwickeln, die potenzielle Opfer online ausspähen. Schon jetzt wird Künstliche Intelligenz genutzt, um Deepfakes zu entwerfen. Gefälschte Videos oder Programme, die die Stimme zum Beispiel eines Firmenchefs oder Politikers simulieren.

"Das ist kein zukünftiges, sondern ein Thema, das wir jetzt schon haben. Auch speziell im Bereich Misinformation und Desinformationskampagnen, aber auch im Bereich Social Engineering, im Bereich Identitätsdiebstahl ist das ein echtes Problem."

Schon jetzt gibt es "Ransomware as a service", Verschlüsselungs-Schadsoftware für Cyberkriminelle, die nicht programmieren können oder wollen. Philipp Amann glaubt, dass das im KI-Bereich nur eine Frage der Zeit ist. Dann werden kriminelle Hacker KI-Werkzeuge entwickeln und diese an weniger talentierte Verbrecher verkaufen. Es sind unter anderem Dienstleistungen dieser Art, die dafür sorgen, dass sich Kriminalität zunehmend ins Netz verlagern wird. Die Ermittler in Den Haag, Wiesbaden und Frankfurt werden auch in Zukunft alle Hände voll zu tun haben.

"In den nächsten zehn Jahre glaube ich, was sicher konkret ein Problem werden wird, ist im Bereich des kriminellen Missbrauchs von künstlicher Intelligenz. Da haben wir die ersten Ansätze schon gesehen. Im Bereich der Automatisierung von Angriffen."

Kriminelle könnten KI nutzen, um ihre Angriffe zu verbessern. Sie könnten KI-Systeme angreifen, um Sicherheitssperren zu umgehen. Oder sie könnten KI-Programme entwickeln, die potenzielle Opfer online ausspähen. Schon jetzt wird Künstliche Intelligenz genutzt, um Deepfakes zu entwerfen. Gefälschte Videos oder Programme, die die Stimme zum Beispiel eines Firmenchefs oder Politikers simulieren.

"Das ist kein zukünftiges, sondern ein Thema, das wir jetzt schon haben. Auch speziell im Bereich Misinformation und Desinformationskampagnen, aber auch im Bereich Social Engineering, im Bereich Identitätsdiebstahl ist das ein echtes Problem."

Schon jetzt gibt es "Ransomware as a service", Verschlüsselungs-Schadsoftware für Cyberkriminelle, die nicht programmieren können oder wollen. Philipp Amann glaubt, dass das im KI-Bereich nur eine Frage der Zeit ist. Dann werden kriminelle Hacker KI-Werkzeuge entwickeln und diese an weniger talentierte Verbrecher verkaufen. Es sind unter anderem Dienstleistungen dieser Art, die dafür sorgen, dass sich Kriminalität zunehmend ins Netz verlagern wird. Die Ermittler in Den Haag, Wiesbaden und Frankfurt werden auch in Zukunft alle Hände voll zu tun haben.