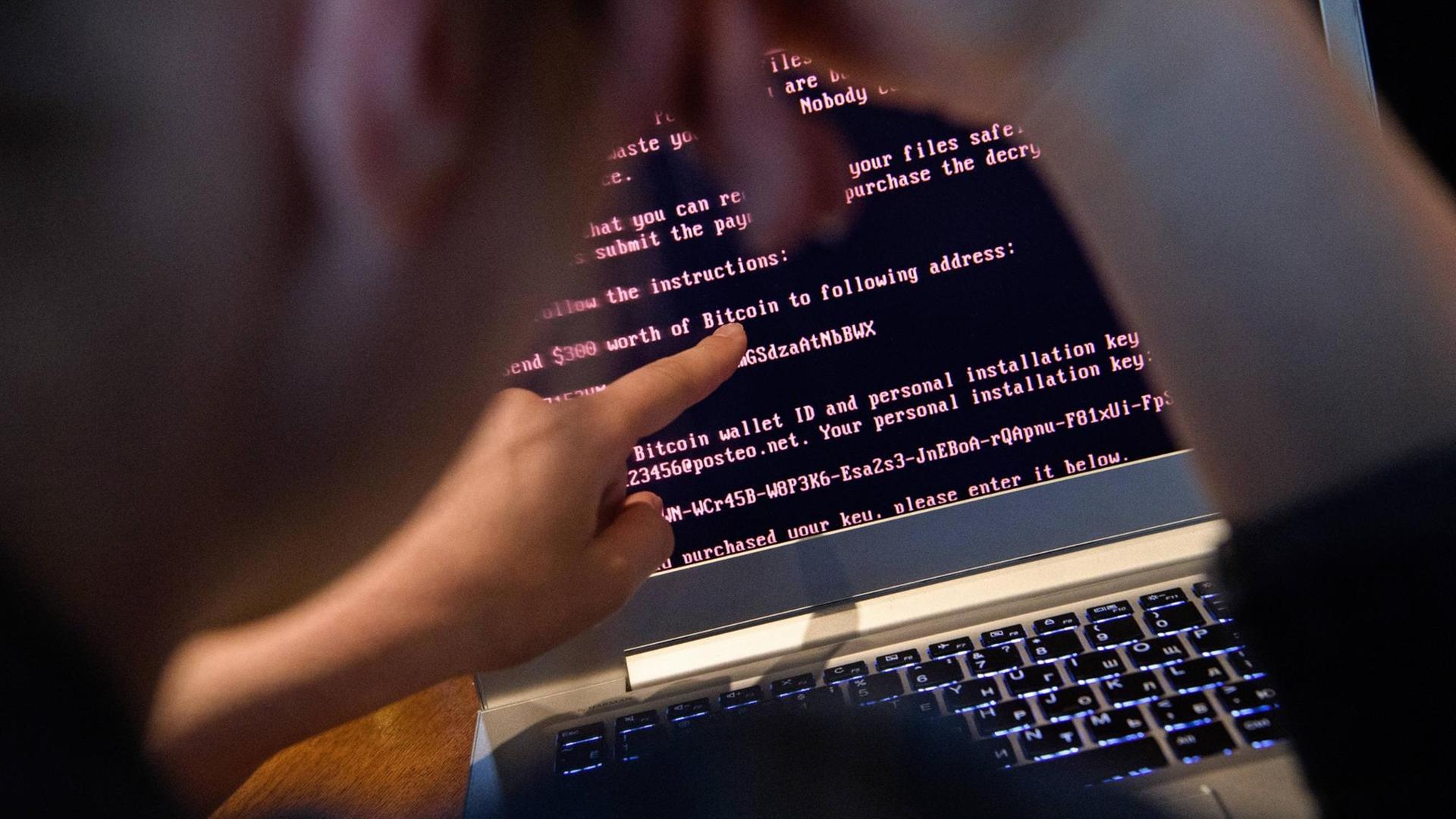

Was ist das Motiv hinter der Lösegeldforderung?

Es wird - wie bei WannaCry - Lösegeld gefordert. Aber alle Anzeichen sprechen dafür, dass diese Lösegeldforderung nicht ernst gemeint ist. Zum einen ist die verwendete Bitcoin-Adresse, an die das Lösegeld fließen soll, inzwischen inaktiv. Zum anderen verschlüsselt dieser Trojaner nicht die Dateien, sodass die nach Zahlung des Lösegeldes wieder entschlüsselt werden könnten, wenn die Erpresser die Schlüssel geschickt haben. Es werden zusätzlich verschiedene Speicherbereiche überschrieben, darunter der Speicherbereich, von dem aus ein Computer hochgefahren wird. Der Computer ist dann tot. Das kann auch durch Lösegeld gekaufte Schlüssel nicht repariert werden. In so einem Fall muss ein PC völlig neu aufgesetzt werden.

Breitet sich der Trojaner noch weiter aus?

WannaCry konnte gestoppt werden, weil die Erpresser so eine Art Notausschalter übersehen hatten. Der Trojaner jetzt ist sorgfältiger programmiert. Der wird uns noch eine Zeit lang beschäftigen.

Wie kann man sich vor solchen Trojanern schützen?

Solange Regierungsbehörden Sicherheitslücken sammeln, weil sie die gegen Kriminelle oder in digitalen Waffen einsetzen wollen, müssen wir mit solchen Attacken einfach viel häufiger rechnen. Allein durch Sicherheits-Updates und Schutzsoftware werden wir das Problem nicht in den Griff kriegen. Wir brauchen in sogenannten kritischen Infrastrukturen wie Krankenhäuser, Flughäfen, Banken, Telefongesellschaften oder Stromversorgung mehr Widerstandsfähigkeit, wie die Fachleute das nennen, Resilienz - auch Plan B genannt.

Wie kann so ein Plan B aussehen?

Vor allen Dingen: Vielfalt. Zum Beispiel gibt es im Lehrkrankenhaus Akershus der Universität Oslo neben der IP-Telefonie noch klassische Telefonanschlüsse auf der Basis von Telefonkabeln. Es gibt mehrere Systeme für die Patientenverwaltung. Da wird unterschiedliche Anwendungssoftware verwendet. Die Programme laufen auf unterschiedlichen Betriebssystemen. Ein Trojaner nutzt immer eine bestimmte Sicherheitslücke oder höchstens zwei bis drei in einem bestimmten Betriebssystem aus. Lasse ich kritische Systeme auf verschiedenen Betriebssystemen laufen, wird ein System infiziert, aber das andere arbeitet weiter. Und das infizierte System kann dann gesäubert werden. Allerdings kostet das viel Geld. Wir werden viel mehr in IT-Sicherheit investieren müssen.

Sicherheitslücken werden durch Regierungsbehörden gesammelt. Wie stark erhöht sich dadurch das Risiko?

Erheblich - denn auch dieser laufende Angriff basiert auf Sicherheitslücken, die die NSA gesammelt hat und die ihr abhandengekommen sind. Experten gehen davon aus, dass solche Sicherheitslücken nach zwei bis drei Jahren von den Behörden an die organisierte Kriminalität durchsickern - durch Mitarbeiter, die Geld brauchen, die erpressbar sind, durch Unachtsamkeit und so weiter. Da liegt das Problem: Solange Regierungen Sicherheitslücken sammeln, in Deutschland zum Beispiel die Dienststelle Zitis, sind diese Regierungen mitverantwortlich für solche Attacken, denen wir jetzt ausgesetzt sind. Also auch der vom Bundestag in der vergangenen Woche beschlossene Einsatz des Staatstrojaners zur Kriminalitätsbekämpfung erhöht das Risiko, dass solch ein Cyberangriff stattfindet. Denn die von einer Regierungsbehörde gesammelten Sicherheitslücken werden nicht geschlossen, sondern bleiben offen, damit die Behörde eine darauf aufsetzende Spionagesoftware oder eine andere digitale Waffe nutzen kann. Das wird auch in der Kriminalitätsbekämpfung gern gemacht. Nach einiger Zeit wandert dann eben diese Sicherheitslücke in die organisierte Kriminalität. Und dann kommt es zu Cyberattacken, wie wir die gerade erleben.